-

Introducción

Mostrar más Mostrar menosIntroducción

Queridos participantes,

¡Bienvenidos a esta emocionante aventura digital! Nos entusiasma ser parte de este viaje de aprendizaje, en el que descubrirán nuevas herramientas, adquirirán valiosos conocimientos y desarrollarán habilidades que les acompañarán a lo largo de su trayectoria.

Les invitamos a familiarizarse con la plataforma, conocer el curso y participar activamente.

¡Estamos aquí para apoyarlos en cada paso de este proceso!

¡Mucho éxito en este inicio!

El equipo de PUCE Virtual

-

-

Resultados de Aprendizaje y Criterios de Evaluación

El pensamiento computacional es un conjunto de habilidades y técnicas que permiten a las personas entender y resolver problemas considerando la privacidad, identidad y huella digital, con un enfoque que busca enseñar a las personas a pensar de manera lógica, analítica y sistemática, de modo que puedan utilizarlas de manera eficaz para resolver problemas en una variedad de campos (Polanco, Ferrer, & Fernández, 2021)

RESULTADOS DE APRENDIZAJE

RDA 1: Aplicar las buenas prácticas para el uso efectivo de las tecnologías de la información y la comunicación en sus actividades académicas.

- Criterio de evaluación 1: Usa tecnologías de la información y la comunicación aplicando buenas prácticas

- Criterio de evaluación 2: Texto

- Criterio de evaluación 3: Texto

RDA 2: Analizar problemas de manera lógica y sistemática mediante técnicas de abstracción y algoritmos.

- Criterio de evaluación 1: Analiza problemas aplicando los seis criterios del pensamiento computacional

- Criterio de evaluación 2: Analiza problemas aplicando conocimientos sobre razonamiento lógico y las fases de abstracción y descomposión de problemas.

- Criterio de evaluación 3: Texto

RDA 3: Solucionar problemas mediante estrategias basadas en el análisis y construcción de algoritmos.

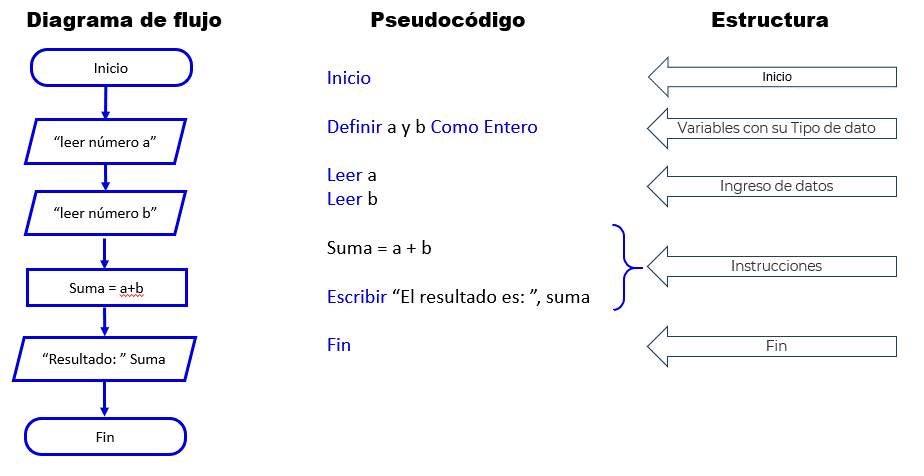

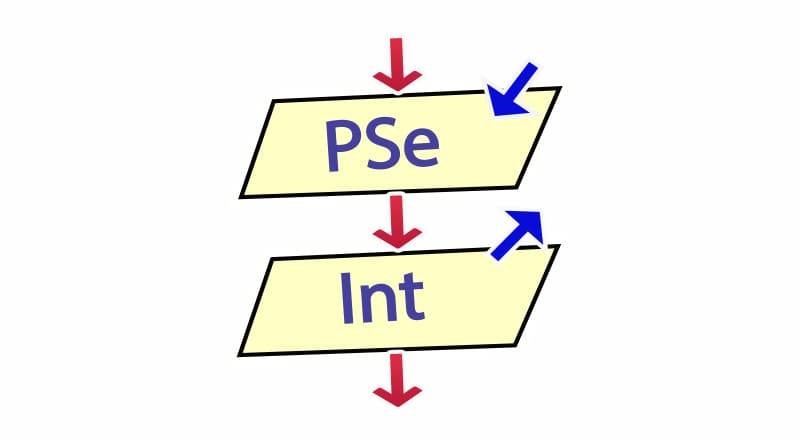

- Criterio de evaluación 1: Soluciona problemas mediante estrategias basadas en pseudocódigo y diagramas de flujo

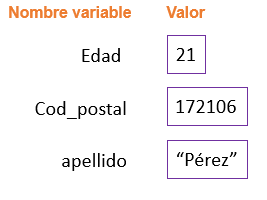

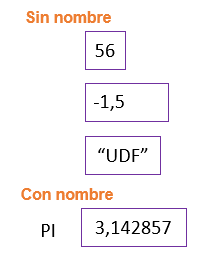

- Criterio de evaluación 2: Aplica las buenas prácticas para la utilización de variables y operadores en la elaboración de algortimos.

- Criterio de evaluación 3: Soluciona problemas implementando estructuras secuenciales, selectivas y repetitivas en un algoritmo

- Criterio de evaluación 4: Soluciona problemas mediante algoritmos que incorporan arreglos y funciones

Reto 1

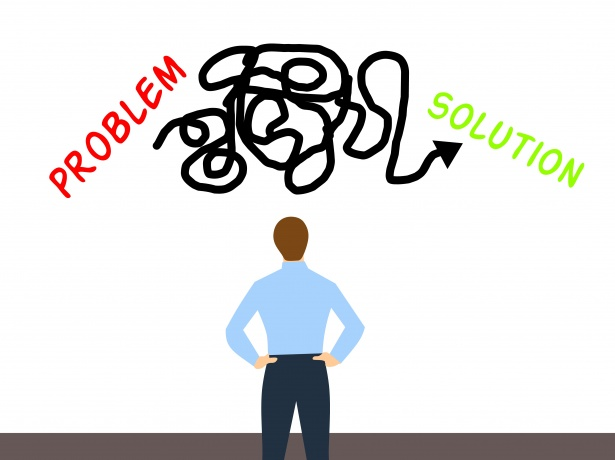

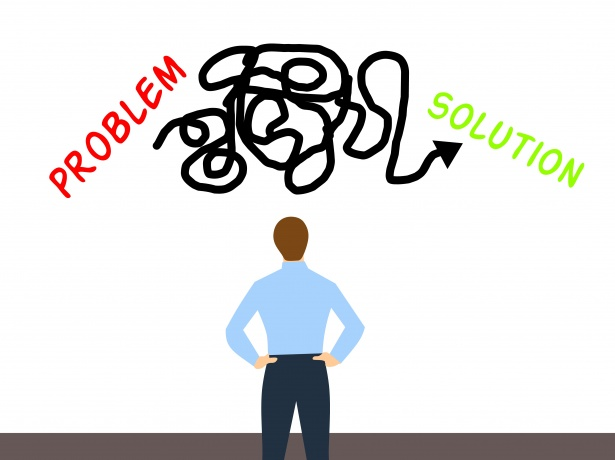

Investigación: Inteligencia artificial ¿Solución o problema? Realice una búsqueda de artículos científicos (Google Académico, Scopus, WOS) en donde encuentre datos estadísticos que demuestren las bondades y las desventajas de su uso, complete la investigación respondiendo a esta pregunta: ¿Cómo se relaciona la inteligencia artificial con nuestro entorno familiar, académico, social?

Reto 2

Encuentre una solución creativa y viable para solucionar el problema de la basura en la calle. Utilice las etapas de la resolución de problemas. La solución debe estar pensada para que cualquier persona pueda ponerla en práctica.

Reto 3

Busque un problema de la vida real (situación) que pueda ser resuelto con programación.

- Describa el problema en detalle, de manera que cualquier persona pueda entender la problemática

- Defina un alcance del programa a realizar.

- Realice 5 preguntas con sus respectivas respuestas sobre qué sucede y cómo es que se va a resolver.

- Diseñe un diagrama de flujo y un algoritmo de la solución propuesta.

Reto 4

Desarrolle el programa a la solución dada al problema real indicado en el reto anterior.

- El programa debe ser a prueba de usuarios.

- Debe tener una muy buena interacción con el usuario.

-

-

Índice

Resultados de aprendizajeClases14. Algoritmos y programación: sentencias selectivas simples y dobles sentencias de control - Reto 3Resultado de aprendizaje 1

Aplicar las buenas prácticas para el uso efectivo de las tecnologías de la información y la comunicación en sus actividades académicas.

Resultado de aprendizaje 2

Analizar problemas de manera lógica y sistemática mediante técnicas de abstracción y algoritmos.

Resultado de aprendizaje 3

Solucionar problemas mediante estrategias basadas en el análisis y construcción de algoritmos.

Mostrar más-

-

-

Introducción

En la era digital actual, la alfabetización informática es fundamental para interactuar de manera segura y responsable en entornos en línea. Comprender conceptos como la netiqueta, la identidad y la huella digital, así como proteger nuestros datos personales, es clave para fomentar una participación ética y consciente en el mundo digital.

-

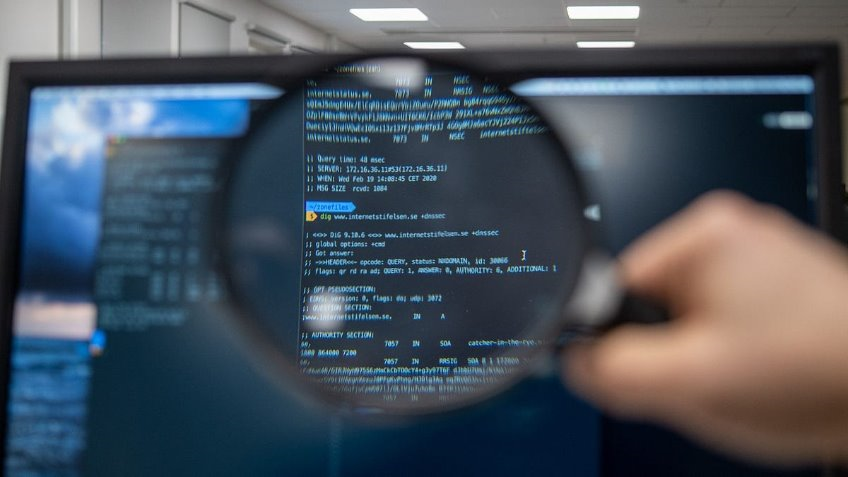

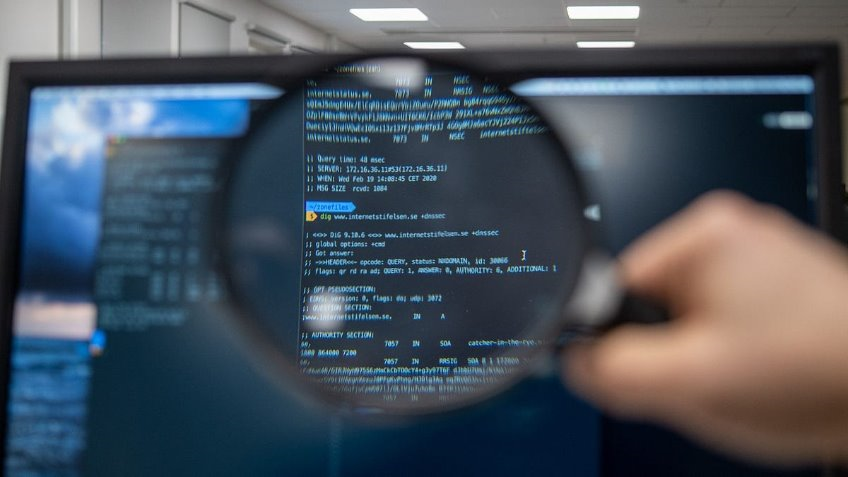

1.1. Alfabetización informática: Netiqueta y comportamiento en la red.

En los últimos años, el nexo entre la tecnología y la sociedad ha logrado avances significativos. Vivimos en un mundo interconectado donde realizamos actividades cotidianas a través del flujo constante de datos por internet. En este contexto, la alfabetización informática se convierte en una habilidad indispensable para la era moderna.

La alfabetización informática abarca un conjunto de habilidades que permiten a las personas comprender, evaluar críticamente y utilizar eficientemente la información en línea. Este concepto no solo incluye el conocimiento sobre dispositivos, software y navegación por la web, sino que también se centra en el desarrollo del pensamiento crítico para discernir la veracidad de la información, proteger la privacidad en línea y participar de manera responsable en la sociedad digital. Fomentar la alfabetización informática es, por tanto, un imperativo educativo y social que empodera a las personas y garantiza su participación plena y segura en un mundo digital en constante evolución.

Para entender mejor este concepto, comencemos con algunos términos clave.

1.1.1 ¿Qué es Netiqueta?

También conocido como netiquette, término que proviene del inglés «network etiquette (etiqueta de la red), se refiere a un conjunto de reglas que facilitan y regulan la interacción de los usuarios a través de las redes, especialmente al comunicarse mediante diversos canales como chats, mensajería instantánea, correos electrónicos, blogs o foros.

Figura 1 Nettiquette Figura 1 Nettiquette

10 reglas de la netiqueta

- Siempre sé cordial. Saluda, despídete y pide favores de manera educada.

- Crea un ambiente agradable. Mantén una actitud positiva y amigable para favorecer la comunicación y las relaciones cordiales.

- Respeta las opiniones de los demás. Aprende a aceptar tus errores.

- Protege la privacidad de los demás. Pide autorización antes de publicar información relacionada con otra persona.

- Respeta el tiempo y el ancho de banda de los demás. Evita enviar contenido poco interesante, incómodo o fuera de contexto.

- No escribas en mayúsculas. En la red, las letras en mayúsculas significan que estás gritando o enojado.

- Publica contenido verdadero. No difundas información falsa o sin contrastar. Verifica siempre las fuentes y comparte solo información de calidad, útil y veraz.

- Sé cuidadoso con el formato y el lenguaje. Recuerda que el receptor de tu mensaje puede tener una cultura, idioma, humor o punto de vista diferente al tuyo. Esta norma es especialmente relevante en entornos virtuales de aprendizaje, donde interactúan estudiantes de diversas partes del mundo.

- Utiliza palabras neutras. Esto ayudará a evitar malentendidos. Lee tu mensaje dos veces antes de enviarlo.

- Revisa la ortografía y la gramática. Escribir con errores puede generar malentendidos y mostrar un cierto grado de descuido por parte del autor.

Figura 2 Reglas netiqueta Figura 2 Reglas netiqueta

-

1.1.2. ¿Qué es la Identidad digital?

Este término cobra cada vez más importancia en la forma en que interactuamos a través de los medios digitales.

La identidad digital se puede definir de dos maneras:

- La primera es como la imagen que proyecta una persona u organización en Internet. Esta imagen se forma a partir del conjunto de datos personales, imágenes, noticias, comentarios, gustos y aficiones publicados en línea.

- La segunda se refiere a un estándar que permite confirmar la identidad de un usuario que opera en línea.

Es importante que la sociedad tome conciencia sobre la privacidad de sus datos.

Figura 3 Identidad Digital Figura 3 Identidad Digital

1.1.3. ¿Qué es una Huella digital?

Cuando usamos cualquier dispositivo para navegar por sitios web, aplicaciones, foros o archivos, dejamos, de forma activa o pasiva, un rastro de nuestra actividad.

Una huella digital se define como el conjunto de datos que el software de seguimiento en línea utiliza para rastrearte en Internet, y constituye la base de tu identidad digital. Si utilizas Internet, no puedes evitar dejar una huella digital. En otras palabras, los datos (rastros) que dejas en Internet forman tu identidad digital.

Cuidar nuestra huella digital es importante porque es fundamental para nuestra reputación en línea. A través de ella, otras personas, como empleadores o agencias gubernamentales, pueden formarse una opinión sobre nosotros. Tu huella digital puede utilizarse para evaluar el tipo de persona que eres, para bien o para mal.

Figura 4 Huella Digital Figura 4 Huella Digital

-

1.1.4. Protección de Datos Personales

“La protección de datos personales trata de la garantía o la facultad de control de la propia información frente a su tratamiento automatizado o no, es decir, no solo a aquella información albergada en sistemas computacionales, sino en cualquier soporte que permita su utilización, almacenamiento, organización y acceso. Se ubica en el campo de estudio del Derecho Informático, del derecho de la información, de los derechos humanos y del derecho constitucional.

En algunos países, la protección de datos encuentra reconocimiento constitucional como derecho humano y en otros simplemente legal. Se protege también a través del derecho a la privacidad ydel derecho a la inviolabilidad de las comunicaciones.” Wikipedia (2023)

Figura 5 Protección de datos Sobre la protección de datos: A continuación, se presentan algunos conceptos asociados a la Ley de Protección de Datos de 1998 del Reino Unido:

- Controlador de datos: Es "una persona u organización que, sola o junto con otras, determina los propósitos y la forma en que se procesan los datos personales".

- Procesador de datos: Es una persona u organización externa designada por el controlador de datos. La responsabilidad de la protección de los datos siempre recae en el controlador.

- Datos personales: Son los registros u otra información que, por sí sola o vinculada a otros datos, puede revelar la identidad de una persona. Se consideran datos personales el número de teléfono, la edad, la dirección personal o laboral, la dirección IP, la geolocalización, el número de identificación, entre otros.

Figura 6 Datos personales. Figura 6 Datos personales.

Datos personales "sensibles": Además de los datos personales, existen aquellos que se consideran sensibles y requieren un tratamiento específico. Por ejemplo, la Unión Europea considera datos sensibles:

- Datos personales que revelan el origen racial o étnico, las opiniones políticas, o las convicciones religiosas o filosóficas.

- La afiliación sindical

- Datos genéticos y datos biométricos tratados únicamente para identificar a un ser humano.

- Datos relativos a la salud.

- Datos relativos a la vida u orientación sexual de una persona.

Aprende más

¿Qué datos personales se consideran sensibles? Esta información se puede encontrar en el siguiente enlace: ¡Accede aquí!

Figura 7 Protección de datos Figura 7 Protección de datos

Protección de datos personales en Ecuador

La Constitución de la República de Ecuador, en el artículo 66, numeral 19, establece:

“…el derecho a la protección de datos de carácter personal, que incluye el acceso y la decisión sobre información y datos de este carácter, así como su correspondiente protección. La recolección, archivo, procesamiento, distribución o difusión de estos datos o información requerirán la autorización del titular o el mandato de la ley”.

El 26 de mayo de 2021, se publicó en el Registro Oficial la Ley de Protección de Datos Personales, que en su artículo 1 señala: “El objetivo y finalidad de la presente ley es garantizar el ejercicio del derecho a la protección de datos personales, que incluye el acceso y la decisión sobre información y datos de este carácter, así como su correspondiente protección. Para dicho efecto, regula, prevé y desarrolla principios, derechos, obligaciones y mecanismos de tutela”.

Esta ley se aplicará tanto al sector público como al privado, y la Superintendencia de Protección de Datos Personales es el organismo encargado de desarrollar el registro nacional.

Aprende más

Puedes leer el documento completo en: ¡Accede aquí!

Categorías especiales de datos en Ecuador: En nuestro país, los datos personales se han categorizado en:

- Datos sensibles

- Datos de niñas, niños y adolescentes

- Datos de salud

- Datos de personas con discapacidad y de sus representantes, relativos a la discapacidad.

La fuente de esta información es la Ley Orgánica de Protección de Datos del 26 de mayo de 2021.

Figura 8 Ecuador - Categorías especiales de Datos Figura 8 Ecuador - Categorías especiales de Datos

Figura 9 Sistema de protección de datos Figura 9 Sistema de protección de datos

Aprende más

Para conocer más sobre Ordóñez, V. (2021, 23 mayo). Ley Orgánica de Protección de Datos Personales pasó al registro oficial. Política | Noticias | El Universo se puede leer el siguiente artículo ¡Accede aquí!

A continuación, se detalla los componentes del Sistema de Protección de Datos.

- Titular: Persona natural cuyos datos son objeto de tratamiento.

- Responsable del tratamiento: Persona natural o jurídica, pública o privada, autoridad pública u otro organismo que, solo o conjuntamente con otros, decide sobre la finalidad y el tratamiento de datos personales.

- Encargado del tratamiento: Persona natural o jurídica, pública o privada, autoridad pública u otro organismo que, solo o conjuntamente con otros, trata datos personales en nombre y por cuenta del responsable del tratamiento de datos personales.

- Destinatario: Persona natural o jurídica que ha recibido datos personales.

- Autoridad de Protección de Datos Personales: Autoridad independiente encargada de supervisar la aplicación de la ley, reglamentos y resoluciones que emita, con el fin de proteger los derechos y libertades fundamentales de las personas naturales en relación con el tratamiento de sus datos personales.

- Entidades certificadoras: Entidades reconocidas por la Autoridad de Protección de Datos Personales que podrán, de manera no exclusiva, proporcionar certificaciones en materia de protección de datos personales.

- Delegado de protección de datos personales: Persona natural encargada de informar al responsable o al encargado del tratamiento sobre sus obligaciones legales en materia de protección de datos, así como de velar por el cumplimiento normativo al respecto y cooperar con la Autoridad de Protección de Datos Personales, sirviendo como punto de contacto entre esta y la entidad responsable del tratamiento de datos.

La fuente de esta información es la Ley Orgánica de Protección de Datos del 26 de mayo de 2021.

¿Qué derechos tengo para proteger mis datos personales?

En la Ley de Protección de Datos, el artículo 12, que se refiere al derecho a la información, tiene como objetivo comunicar al titular de los datos personales su derecho a ser notificado de manera acorde con los principios de lealtad y transparencia, por cualquier medio. Este artículo consta de 17 literales; puedes consultarlos en la ley. A continuación, mencionamos algunos de ellos:

- Sobre los fines del tratamiento.

- Consecuencias para el titular de la entrega o negativa de los datos personales.

- Tipos de tratamiento.

- Tiempos de conservación de la información.

- Otras finalidades y tratamientos ulteriores.

- Conocer la identidad del responsable del tratamiento de datos personales.

- Posibilidad de revocar el consentimiento.

- Dónde y cómo presentar sus reclamos ante el responsable del tratamiento de datos y la Autoridad de Protección de Datos Personales.

- Entre otros.

Aprende más

Mira el video de la presentación aquí ¡Accede aquí!

-

-

-

-

-

-

Introducción

En el mundo digital actual, proteger nuestra privacidad y datos personales es crucial para garantizar una participación segura en línea. Adoptar buenas prácticas, como crear contraseñas seguras, verificar sitios web y configurar adecuadamente nuestras redes sociales, es fundamental para evitar riesgos. La protección de datos no solo es responsabilidad personal, sino también de las organizaciones que deben cumplir con normativas legales como la Ley de Protección de Datos Personales en Ecuador.

-

1.1. Buenas prácticas para el manejo de la privacidad, identidad o huella digital y protección de datos personales.

Hemos visto los conceptos básicos sobre imagen y huella digital, y conoces la importancia de la protección de datos personales. A continuación, se presentan ocho buenas prácticas para gestionar y proteger tu información. ¡Ponlas en práctica para crear hábitos de seguridad!

Figura 1 Seguridad Datos personales Figura 1 Seguridad Datos personales

1.1.1 Crea contraseñas seguras

Una contraseña segura te ayuda a proteger tu información personal y evita que otras personas puedan acceder a tus correos electrónicos, cuentas bancarias, redes sociales o archivos. Las mejores contraseñas son aquellas que son difíciles de adivinar y que tardan tiempo en ser descifradas.

Figura 2 Contraseñas seguras Figura 2 Contraseñas seguras

Sigue estos consejos para tus contraseñas:

- Utiliza un mínimo de 12 caracteres, combinando números, símbolos (caracteres ASCII estándar), letras mayúsculas y minúsculas.

- Toma como base una frase, la letra de una canción, un poema o algo que te guste para crear tu contraseña. Ejemplo: L4v!d4E$Un4Av3ntur4 (La vida es una aventura).

- Evita usar tu fecha de nacimiento, tu cédula o tu nombre de pila, ya que sería fácil para otra persona adivinar tu contraseña.

- Crea una contraseña distinta para cada aplicación: una para el correo electrónico, otra para el acceso al banco y otra para redes sociales, etc.

- Si te resulta difícil recordar todas tus contraseñas, utiliza un administrador de contraseñas.

- Por ejemplo, el que provee Google: https://support.google.com/accounts/answer/620865.

- Protege tus contraseñas al momento de escribirlas o activa la opción de ocultar cuando estén escritas.

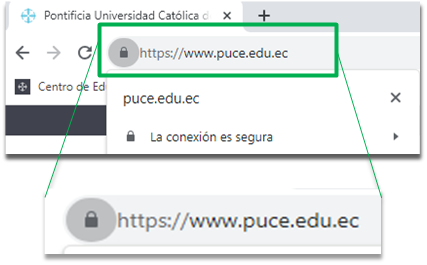

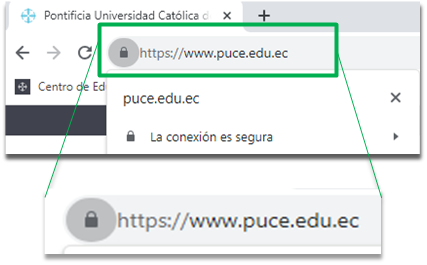

1.1.2. Comprueba si un sitio web es seguro antes de acceder a él

- Mira la URL del sitio web; asegúrate de que tenga el protocolo seguro https.

- Busca que el candado esté cerrado al lado de la dirección URL.

- Observa que la dirección del sitio sea correcta y esté bien escrita. Las páginas fraudulentas pueden tener otra dirección y, además, pueden presentar faltas ortográficas o enlaces vacíos que no llevan a ningún sitio.

- Ten cuidado con las páginas que muestren publicidad agresiva o ventanas emergentes que soliciten claves o datos personales.

- Si desconfías de un sitio web, utiliza un comprobador de seguridad como Google Safe Browsing: https://transparencyreport.google.com/safe-browsing/search.

Figura 3 Como detectar un sitio web seguro. Figura 3 Como detectar un sitio web seguro.

-

1.1.3 Ajusta tu configuración de privacidad en las redes sociales

- Sigue estas recomendaciones para cuidar tu privacidad:

- Lee la política de privacidad para conocer cómo utilizará la empresa la información que recopile sobre ti. Si no te sientes seguro con los términos, no uses la aplicación.

- Utiliza contraseñas seguras.

- Activa la autenticación de dos pasos. Algunas redes sociales, además de solicitar el ingreso de tu contraseña, también piden un código de uso único que se envía a tu correo electrónico o a tu celular.

- Cierra las cuentas que ya no uses y borra tus datos. No basta con solo desactivar tu cuenta; tus datos podrían permanecer en los servidores de la empresa, así que solicita que la red social los elimine.

- Revisa las opciones de privacidad que ofrece cada red social que utilizas.

Figura 4 Redes sociales (Licencia Creative Commons) Figura 4 Redes sociales (Licencia Creative Commons)

1.1.4 Limita la cantidad de datos personales que compartes en Internet

Figura 5 Compartir datos (Licencia Creative Commons) Figura 5 Compartir datos (Licencia Creative Commons)

Publicar lo que hacemos en redes sociales se ha vuelto una práctica cotidiana, especialmente entre los jóvenes, quienes a menudo no son conscientes del riesgo que conlleva. Exponer nuestras vidas en las redes sociales abre la puerta a desconocidos, hackers o delincuentes para acceder a nuestra información personal y utilizarla para delitos informáticos, extorsiones o secuestros.

- Cuida lo que publicas en tus muros; evita compartiz información sensible como ubicaciones, tiquetes de viaje, información bancaria, fotos de menores, y la dirección de tu casa o de tu trabajo.

- Piensa dos veces antes de publicar algo; no lo hagas cuando estés con sentimientos encontrados y evita escribir o decir algo de lo que puedas arrepentirte más tarde.

- Comparte tu información solo con tu grupo íntimo de contactos, así aseguras que no llegue a manos indeseadas.

-

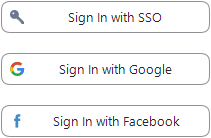

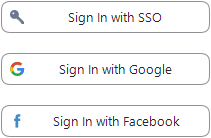

1.1.5 Ten cuidado si utilizas la función Iniciar sesión con Facebook o Google

Figura 6 Inicios de sesión redes (Captura de pantalla) Figura 6 Inicios de sesión redes (Captura de pantalla)

Varios sitios web o aplicaciones han optado por utilizar el inicio de sesión con cuentas de Google, Microsoft, LinkedIn, Facebook u otra red social. Este método de autenticación se conoce como inicio de sesión único (SSO) o inicio de sesión social, y se usa para las cuentas personales en línea.

Cuando se vinculan cuentas, se permite que la información personal se transmita al sitio web. Debido a lo fácil que es configurarlo, se podría estar consintiendo la transferencia de más información de la que se espera.

Si bien Facebook, Google, Microsoft y Apple permiten comprobar todas las conexiones con terceros, revocar el acceso no significa que también se esté revocando el consentimiento de un sitio web para utilizar los datos.

Según Camilo Gutiérrez Amaya, jefe del Laboratorio de Investigación de ESET Latinoamérica, iniciar sesión con tus cuentas sociales puede ahorrar tiempo. Sin embargo, si los sitios web guardan tu información personal, como nombre completo, direcciones, datos bancarios o tarjetas de crédito, lo mejor es optar por crear una cuenta independiente.

Otras recomendaciones para usar el inicio de sesión social son:

- La contraseña nunca se comparte con el sitio web o la aplicación, sino que la identidad se verifica mediante un token de autenticación.

- Protege la contraseña de inicio social, asegurándote de que sea robusta y difícil de hackear.

- Procura que las contraseñas sean distintas entre las diferentes redes sociales.

1.1.6 Configura alertas de Google con tu nombre para supervisar el contenido que has creado.

Figura 7 Seguridad datos (Creative Commons) Figura 7 Seguridad datos (Creative Commons)

Google tiene una herramienta que te permite crear alertas sobre un tema que aparezca en los resultados de su buscador. Te envían correos electrónicos sobre las alertas que hayas creado; estas pueden ser sobre noticias, productos o menciones de tu nombre.

Al crear una alerta para tu nombre, podrás dar seguimiento al contenido que has publicado en Internet y te ayudará a detectar si alguien usa tu nombre de forma inapropiada.

Para crear una alerta, necesitas una cuenta en Google. El siguiente enlace te mostrará los pasos para crear, cambiar o eliminar una alerta: Crear una alerta.

-

1.1.7 Actualiza siempre el software de tus dispositivos.

Figura 8 Actualización software (Creative Commons) Figura 8 Actualización software (Creative Commons)

Las actualizaciones de software son mejoras que crean los desarrolladores de los diferentes programas instalados en tu computador o dispositivo móvil. Estas mejoras se implementan con el objetivo de corregir errores y optimizar las funciones que ya están en funcionamiento. Son gratuitas, fáciles y rápidas de instalar, y normalmente se realizan de forma automática.

La principal razón para actualizar el software es la seguridad, ya que así mantenemos protegidos nuestros datos y los sistemas que usamos a diario.

Un dato curioso: según el blog Idearius, “más del 90% de las actualizaciones de programas y sistemas operativos (como Windows y Android) son para corregir vulnerabilidades de seguridad. Los agujeros en la seguridad son los puntos de entrada más comunes para el malware (acrónimo formado a partir de ‘software malicioso’ en inglés) y los intrusos en los sistemas.

1.1.8 Protección de datos personales en las organizaciones.

La Ley de Protección de Datos en Ecuador entra en vigor dos años a partir de la fecha de su publicación, el 26 de mayo de 2021.

Todas las organizaciones están obligadas a identificar los datos personales que manejan, los soportes donde se encuentran esos datos y a revisar el tratamiento que se les da. Todo esto con el fin de verificar si el tratamiento cumple con lo determinado en la ley.

Cada organización debe adaptar su infraestructura y su giro de negocio al tratamiento de datos, lo que permitirá aplicar la ley de manera adecuada. Además, será necesario evaluar sus procedimientos para implementar los cambios y adaptaciones que sean necesarios.

Profundiza más

Este recurso te ayudará a visualizar cómo se aplica las Buenas prácticas para el manejo de la privacidad. ¡Accede aquí!

-

-

-

-

-

Introducción

En la era digital, donde la información circula rápidamente, es fundamental aprender a evaluar las fuentes de contenido para evitar la desinformación. La validación de la información, especialmente en redes sociales, es responsabilidad de todos. Es crucial reconocer las fuentes confiables y distinguir las noticias falsas para tomar decisiones informadas y seguras.

-

1.1. Evaluación de fuentes, información y contenido digital.

Vivimos en un mundo interconectado donde, con un clic, tenemos acceso a diversas fuentes de información. La información es acumulativa; la nueva no sustituye a la anterior. Dependiendo del tema, se recomienda siempre buscar las últimas actualizaciones. Es nuestra responsabilidad validar el contenido de la información que consumimos y, sobre todo, el que se comparte en redes sociales.

Figura 1 Información a través de redes (Creative Commons) Figura 1 Información a través de redes (Creative Commons)

1.1.1. ¿Qué son las Fuentes de información?

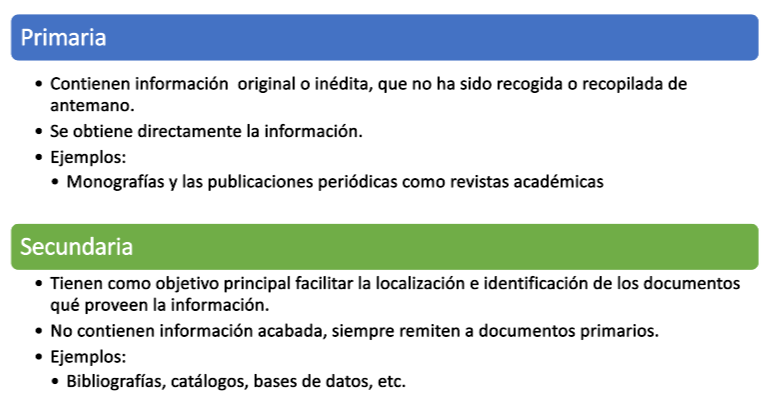

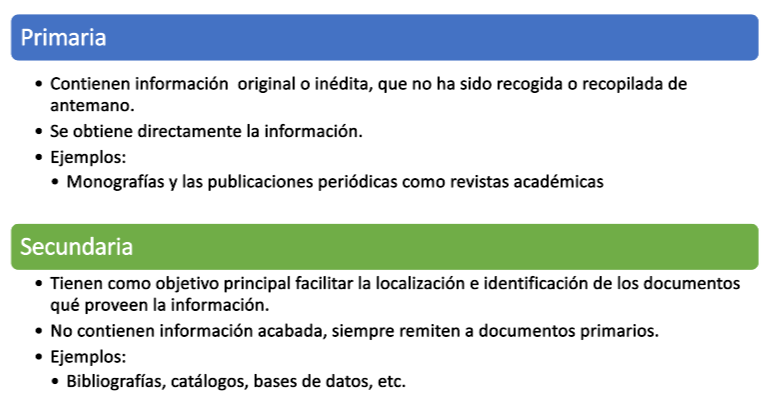

Se define como fuentes de información cualquier recurso que puede satisfacer una búsqueda o investigación sobre un tema específico o general. Existen dos tipos de información:

Figura 2 Tipos de información (Autoria Propia) Figura 2 Tipos de información (Autoria Propia)

-

1.1.2. ¿Qué son las Bases de datos bibliográficas?

Es una colección digital organizada de registros bibliográficos científicos y técnicos que incluye artículos de revistas y periódicos, actas de conferencias, informes, publicaciones gubernamentales y legales, patentes, y libros electrónicos. Existen diversas bases de datos bibliográficas según el área de conocimiento; algunos ejemplos son:

- IEEE: proporciona información sobre contenido científico-tecnológico relacionado con la ingeniería.

- EBSCO: es una colección de libros electrónicos adquiridos a perpetuidad en áreas de ingeniería, economía y administración.

- MEDLINE: es la base de datos más utilizada en la literatura biomédica.

Estas bases pueden ser de acceso gratuito, como Dialnet y Redalyc, o de pago y suscripción, como WoS y Scopus.

Figura 3 Bases de datos e índices de revistas científicas

Rosado (2023). Bases de datos e índices de revistas científicasFigura 3 Bases de datos e índices de revistas científicas

Rosado (2023). Bases de datos e índices de revistas científicas

Consejos para tus tareas:

En tus trabajos académicos, es importante que consideres lo siguiente:

- Comienza buscando en libros, monografías u obras de referencia, como diccionarios o enciclopedias. Luego, sigue con el resto de los materiales (artículos) según la profundidad que desees dar a tu investigación.

- Las revistas académicas presentan información más actualizada que las monografías.

- Si quieres buscar artículos científicos, utiliza bases de datos bibliográficas, como SCOPUS o WoS. Puedes acceder a ellas desde la página de la biblioteca de la PUCE.

- Toma en cuenta que la mayoría de la información publicada en Internet proviene de libros o investigaciones, por lo que es importante reconocer su autoría.

- Evita consultar sitios poco confiables, como el "Rincón del Vago."

Figura 4 Búsqueda en bases de datos e índices de revistas científicas

Rosado (2023). Bases de datos e índices de revistas científicasFigura 4 Búsqueda en bases de datos e índices de revistas científicas

Rosado (2023). Bases de datos e índices de revistas científicas

-

1.1.3. ¿Qué es Fake news?

La noticia falsa, o en inglés "fake news", se refiere a toda información falsa o engañosa que se publica como si fuera una noticia legítima. Carece de legitimidad y de una fuente verificada y confiable.

Las noticias falsas se crean para:

- Generar visitas a sitios web.

- Desprestigiar.

- Desinformar.

- Manipular la opinión pública.

Con el uso de las redes sociales y aplicaciones como Telegram o WhatsApp, estas noticias falsas se vuelven virales.

Figura 5 Fake news (Creative Commons) Figura 5 Fake news (Creative Commons)

Ejemplos de Noticias Falsas

Te mostramos tres ejemplos:

- Noticias falsas sobre el coronavirus: durante la pandemia de COVID-19, se observaron muchas noticias falsas. Compartimos la que afirmaba que el coronavirus era consecuencia del uso de la red 5G, ya que debilitaba el sistema inmunológico y la propagación del virus ocurría a través de las ondas de radio.

- Atentado en la Maratón de Boston: en 2013 se promovió la noticia falsa de que el atentado había sido elaborado por el gobierno estadounidense.

- Kim Jong-un: ¿el hombre más sexy del mundo?: el líder de Corea del Norte fue elegido como el hombre más sexy en 2012 gracias a una publicación del sitio web de sátira The Opinión. La noticia trascendió de tal forma que en China se presentó como verdadera.

Figura 6 Imagen referencial de noticias falsas

Dávalos. (2020). En plena pandemia, las fake news reinan en Internet.Figura 6 Imagen referencial de noticias falsas

Dávalos. (2020). En plena pandemia, las fake news reinan en Internet.

¿Cómo identificar noticias falsas?

A continuación, te damos 10 consejos:

- Comprueba la fuente: verifica que el sitio web sea seguro.

- Comprueba el autor: asegúrate de que sea una persona real, investiga su reputación y experiencia en el campo de la noticia.

- Comprueba otras fuentes: contrasta la información con medios oficiales (noticieros, periódicos) de lo que acabas de ver o escuchar.

- Comprueba los hechos: asegúrate de que la noticia sea actual y verifica que incluya información creíble, como citas de expertos.

- Mantén una mentalidad crítica: la mayoría de las noticias falsas provocan reacciones o emociones de pena, temor o rabia en el lector. Antes de divulgar algo, piensa con cabeza fría.

- Comprueba los comentarios: el video o la noticia pueden ser verdaderos, pero los comentarios pueden ser falsos. Con el uso de bots, ahora es muy fácil publicar información engañosa o confusa.

- Comprueba si es una broma: asegúrate de que la fuente no sea de sátira o parodia. Si repostearás algo, indícalo como una broma.

- Comprueba si las imágenes son auténticas: las imágenes o videos que ves en Internet pueden estar editados o creados con inteligencia artificial. No creas todo lo que ves a primera vista; contrasta con otras fuentes.

- Comprueba tus propios sesgos: todos tenemos sesgos. Cuida la información que consumes, ya que tu historial en redes sociales puede mostrarte contenido que satisface tus gustos, lo que puede llevarte a conclusiones erradas. Recurre a fuentes fiables antes de publicar algo.

- Utiliza un sitio de verificación de hechos: puedes usar Snopes, Politifact, FactCheck o BBC Reality Check (Cómo Identificar Noticias Falsas, 2023).

Profundiza más

Este recurso te ayudará a visualizar cómo se aplica la Evaluación de fuentes, información y contenido digital. ¡Accede aquí!

-

-

-

-

Búsqueda y análisis de información con asistentes de inteligencia artificial, ética en su uso y derechos de autor

-

Introducción

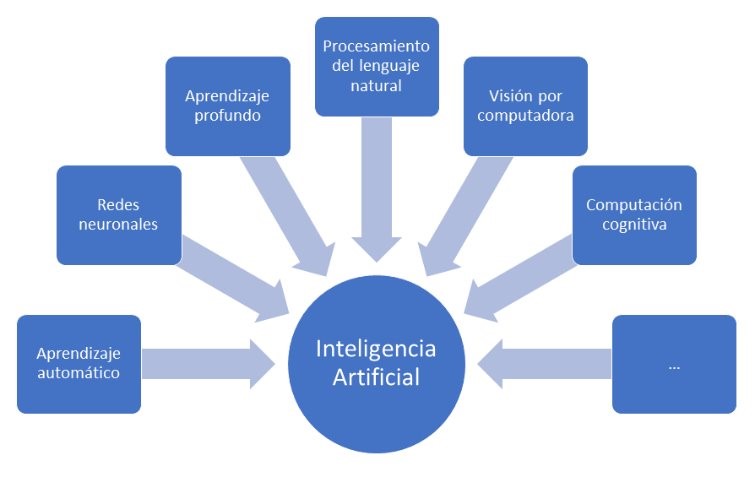

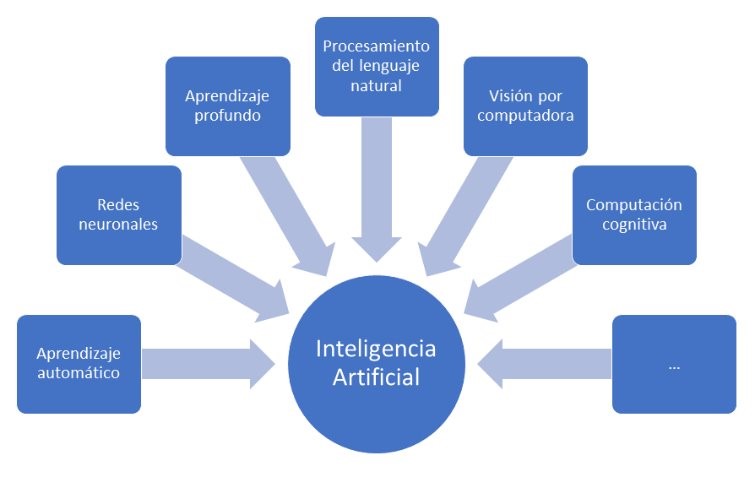

La inteligencia artificial (IA) ha revolucionado diversas áreas, desde aplicaciones móviles hasta sistemas complejos, gracias a su capacidad para imitar la inteligencia humana y mejorar en función de la información que recopila. Esta tecnología incluye subcampos como el aprendizaje automático, redes neuronales y procesamiento del lenguaje natural, cada uno con aplicaciones específicas que transforman sectores industriales y científicos. Sin embargo, el uso de la IA no está exento de desafíos éticos, especialmente en cuanto a la privacidad, el sesgo y el potencial uso indebido.

El uso ético de la IA es crucial para evitar problemas que puedan afectar la seguridad y los derechos de las personas. La falta de transparencia en el procesamiento de algoritmos (las llamadas "cajas negras") y el riesgo de perpetuar prejuicios son solo algunos de los problemas que requieren atención. Asimismo, el debate sobre los derechos de autor en obras generadas por IA subraya la necesidad de establecer marcos regulatorios claros para asegurar que la IA contribuya positivamente a la sociedad sin vulnerar principios fundamentales

-

1.4.1. Inteligencia artificial

Actualmente, se han realizado avances formidables en el desarrollo de aplicaciones móviles y sistemas que utilizan inteligencia artificial. Según Wikipedia (2023), se define como “…la disciplina que abarca capacidades cognoscitivas e intelectuales expresadas por sistemas informáticos o combinaciones de algoritmos cuyo propósito es la creación de máquinas que imiten la inteligencia humana para realizar tareas y que pueden mejorar a medida que recopilan información…”

Figura 1: Inteligencia Artificial. (Licencia Creative Commons) Figura 1: Inteligencia Artificial. (Licencia Creative Commons)

1.4.1.1. Subcampos de la inteligencia artificial: De acuerdo con la investigación, se divide en subcampos específicos:

- Aprendizaje automático.

- Redes neuronales.

- Aprendizaje profundo.

- Procesamiento del lenguaje natural.

- Visión por computadora.

- Computación cognitiva.

Estos subcampos pueden aumentar dependiendo de los avances en inteligencia artificial.

Figura 3: Cuadrante utilidad flujo de caja Figura 3: Cuadrante utilidad flujo de caja

1.4.1.2 Inteligencia artificial ventajas y desventajas

Existen diversas opiniones en torno a su uso; algunas subrayan la gran ayuda que representa al disminuir el tiempo necesario para realizar ciertas tareas, mientras que otras se enfocan en los peligros que puede ocasionar. A continuación, se presentan los pros y contras de su uso:

Ventajas Desventajas Es versátil, se puede usar en cualquier área de conocimiento. Falta de profesionales especializados en los diferentes subcampos de esta disciplina. Trabaja bien con tareas repetitivas y rutinarias. Plantea soluciones que no son idóneas; dependiendo del problema, puede dar soluciones que no son viables de realizar. Se usa en la automatización de procesos, ayudando a la reducción de tiempos y de costos. Los costos y tiempo de implementación son altos. Es capaz de aportar cálculos con mayor precisión que el ser humano, evita errores humanos. Falta de sentido común e inteligencia emocional. Provee información estructurada, lo que permite tomar decisiones de una manera más rápida y eficiente. Requiere de gran cantidad de datos, muchas veces los datos no existen y su obtención genera altos costos. Puede crear información falsa, se necesita verificar las fuentes que consultó para dar la solución. Tabla 1: Ventajas y desventajas del uso de IA HeaderContent1.4.1.3 ¿Qué es un Asistente de inteligencia artificial?

Es un programa de software que se basa en el procesamiento del lenguaje natural (PLN) recibe comandos de voz o de texto y realiza tareas para los humanos. Dos ejemplos muy representativos son Alexa de Amazon y los asistentes de nuestros teléfonos móviles, como Siri y Google Assistant. Existen asistentes con diversos propósitos; puedes realizar una búsqueda de lo que necesites y encontrar aplicaciones gratuitas o de pago.

Figura 4: Leer para estimular tu capacidad cognitiva (Licencia Creative Commons) Figura 4: Leer para estimular tu capacidad cognitiva (Licencia Creative Commons)

1.4.1.4 Peligros de usar asistentes de inteligencia artificial.

El mayor peligro es que pierdas tu capacidad para resolver problemas si los usas todo el tiempo. Es cierto que los asistentes se crearon para ayudar a las personas, pero en ningún momento nos reemplazan. Al usar los asistentes de inteligencia artificial y permitir que ellos hagan todo el trabajo, tu cerebro puede perder la capacidad cognitiva de aprender cosas nuevas. Así como usas un computador para escribir o una calculadora para realizar operaciones, utiliza los asistentes de inteligencia artificial como una herramienta más.

Figura 4: Leer para estimular tu capacidad cognitiva (Licencia Creative Commons) Figura 4: Leer para estimular tu capacidad cognitiva (Licencia Creative Commons)

-

1.4.2 Ética en el uso de la inteligencia artificial

El uso de la inteligencia artificial puede ser bueno o malo, dependiendo de los fines y de quién la utilice. Un aspecto positivo es que puede ayudar a diagnosticar enfermedades o generar más conocimiento a través de comunidades (una supermente) que investiguen sobre un tema en especial. Lo negativo es que puede usarse para crear perfiles falsos, desinformación, estafas, o para que los modelos utilizados sean alimentados con información que contenga sesgos raciales, de género o políticos. Para evitar que su uso sea perjudicial, es necesario establecer límites éticos y legales.

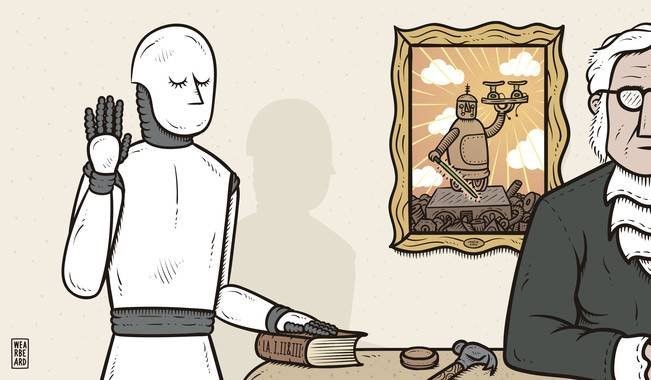

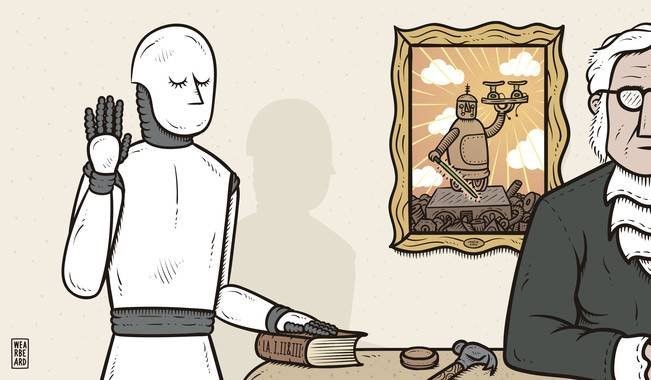

Figura 5: La ética de la inteligencia artificial

Fuente: Henton (2023)Figura 5: La ética de la inteligencia artificial

Fuente: Henton (2023)

1.4.2.3 Importancia de la ética en inteligencia artificial

De acuerdo con lo señalado por Ana Hernando en SINC (2019), es necesario que exista una regulación de las relaciones entre humanos y máquinas para evitar sesgos discriminatorios, invasión de la privacidad o uso indebido del reconocimiento facial. En su artículo, menciona cuatro aspectos importantes:

- Perpetuar los prejuicios

- Las cajas negras de los algoritmos

- Principio de prudencia

- Armas autónomas y decisión de matar

Aprende más

El artículo completo, titulado "¿Por qué debería preocuparte la ética de la inteligencia artificial?", lo puedes leer en: ¡Accede aquí!

Figura 6: Ética en la inteligencia artificial

Fuente: Agencia SINC (s.f.)Figura 6: Ética en la inteligencia artificial

Fuente: Agencia SINC (s.f.)

A continuación, te mostraremos un breve resumen de cada punto.

a. Perpetuar los prejuicios

Un uso erróneo de la inteligencia artificial, y uno de los más sonados, fue Tay, un chatbot creado por Microsoft para la red social X (antes Twitter). Al comenzar a publicar tuits, su contenido era machista y misógino; no duró un día y tuvieron que desconectarlo. Los modelos de inteligencia artificial se alimentan de datos, que por lo general son históricos, ya que es más barato que obtener datos nuevos o actualizados, lo cual puede costar mucho dinero. Lo ideal es supervisar el aprendizaje del modelo de IA para evitar que la información contenga sesgos. El caso fallido del bot Tay mostró a los creadores de asistentes de inteligencia artificial lo que “no hay que hacer”.

Figura 7: Captura del perfil de Tay ai

Fuente: Victor (2016)Figura 7: Captura del perfil de Tay ai

Fuente: Victor (2016)

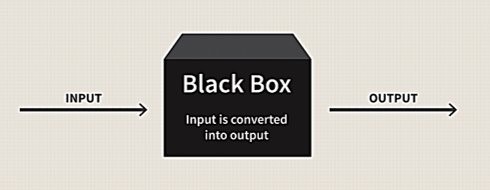

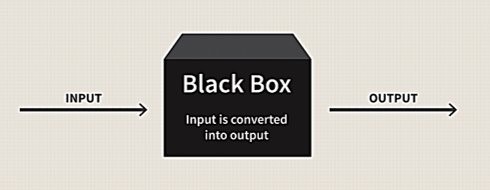

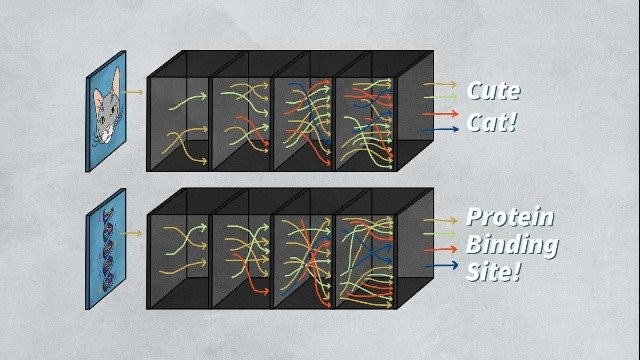

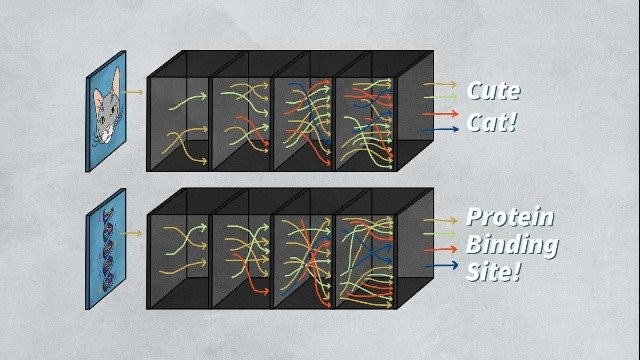

b. Las cajas negras de los algoritmos/p>

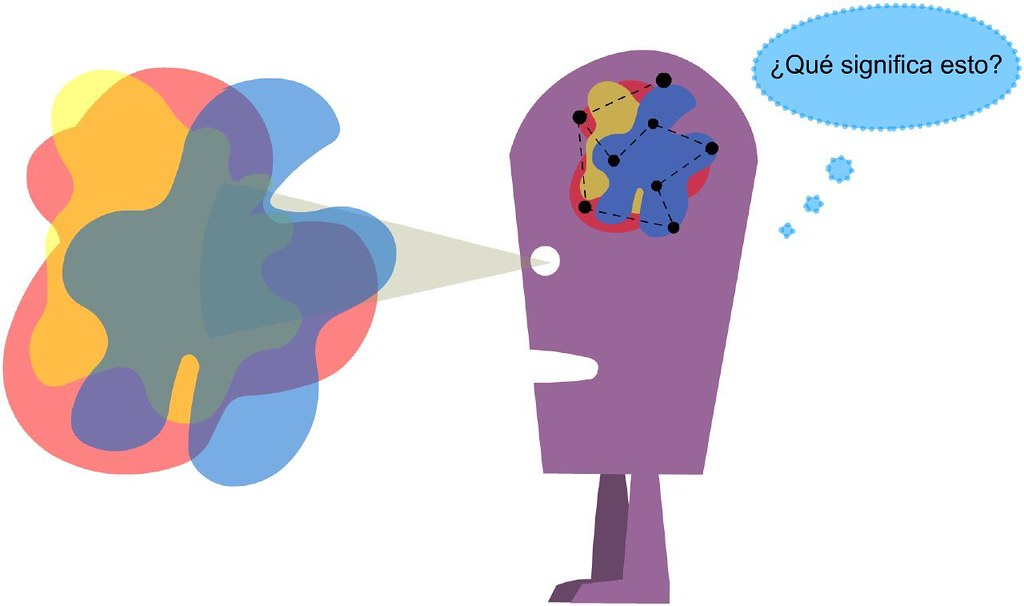

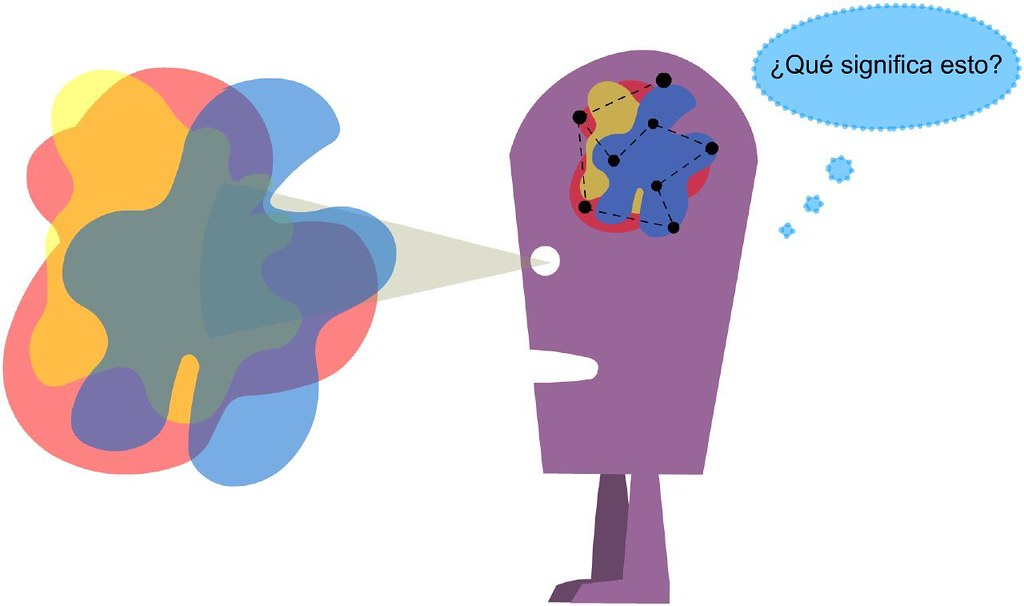

Las aplicaciones de inteligencia artificial procesan la información que reciben ejecutando algoritmos y la devuelven en el formato solicitado. El procesamiento debe ser transparente para quienes utilizan estas aplicaciones, pero en algunas ocasiones no se puede conocer o explicar cómo se utilizaron los algoritmos en la obtención del resultado. Este desconocimiento se conoce como "caja negra".

Figura 8: Adaptación caja negra IA

Fuente: Jagati (2023)Figura 8: Adaptación caja negra IA

Fuente: Jagati (2023)

Si se desconoce el proceso de cómo trabajan estos algoritmos, surge un problema, ya que será difícil descifrar el razonamiento de la inteligencia artificial para dar predicciones o tomar decisiones. Este problema es frecuente en modelos de aprendizaje profundo, como en redes neuronales, donde hay múltiples capas de nodos interconectados que procesan y transforman datos de forma jerárquica. La complejidad de estos modelos y las transformaciones no lineales realizadas dificultan enormemente el rastreo de la lógica detrás de los resultados. Esta gran cantidad de parámetros de entrada imposibilita un seguimiento ético de los datos, lo que puede causar riesgos en las interpretaciones y llevar a conclusiones erróneas.

Figura 9: Qué sucede dentro de la caja negra de AI

Fuente: News-courier.com (s.f.)Figura 9: Qué sucede dentro de la caja negra de AI

Fuente: News-courier.com (s.f.)

c. Principio de prudencia

Este principio llama a la reflexión sobre la necesidad de realizar una evaluación antes de usar cualquier aplicación de inteligencia artificial, para verificar y certificar que funcione sin afectar a otros. Un uso indebido de estas aplicaciones puede atentar contra los derechos de las personas, como sucedió con el reconocimiento facial utilizado en las manifestaciones de Hong Kong en 2019. Los rostros de los manifestantes fueron usados para la persecución por parte de la policía e invasión a su privacidad al obligarles a desbloquear sus teléfonos celulares mostrando su rostro.

Figura 10: Las opciones más relevantes para reconocimiento facial

Fuente: Cuesta (2019)Figura 10: Las opciones más relevantes para reconocimiento facial

Fuente: Cuesta (2019)

Este es un principio fundamental para el desarrollo y uso adecuado de la inteligencia artificial. Te contamos un dato curioso: el principio de prudencia también es un término utilizado en contabilidad, el cual señala que se deben contabilizar los beneficios solo cuando una transacción se haya completado con éxito.

Figura 11: Principio de prudencia

Fuente: Audagora. (2023)Figura 11: Principio de prudencia

Fuente: Audagora. (2023)

d. Armas autónomas y decisión de matar

Quizá este sea el aspecto ético más problemático, ya que está relacionado con el uso de armas autónomas basadas en IA. Es un gran reto que debe ser estudiado a conciencia y con mucho detalle el hecho de delegar a una máquina la decisión de a quién disparar o no. Algunos críticos de estos desarrollos debaten cuáles deben ser los principios éticos que debe tener esta tecnología y concuerdan en la necesidad de impulsar la certificación de los algoritmos para evitar aplicaciones que causen daño o perpetúen injusticias.

Figura 12: Frenar el desarrollo de armas autónomas

Fuente: Colebrook. (2023)Figura 12: Frenar el desarrollo de armas autónomas

Fuente: Colebrook. (2023)

Para el uso de uso de armas autónomas basadas en IA se debe hacer énfasis en que estas validaciones deberían provenir de los estamentos gubernamentales o de instituciones independientes. El profesor López de Mántaras, del Centro Superior de Investigaciones Científicas (CSIC), manifiesta: “Los ingenieros de IA deberían firmar una especie de juramento hipocrático de buenas prácticas”. “…afortunadamente, se está produciendo una creciente toma de conciencia de los aspectos éticos de la IA, no solamente a nivel de estados o de la Unión Europea, sino también por parte de las empresas. Esperemos que no sea todo maquillaje”.

Figura 13: Foto del profesor Ramón López de Mántaras

Fuente: Artificia (s.f)Figura 13: Foto del profesor Ramón López de Mántaras

Fuente: Artificia (s.f)

Figura 14: La inteligencia artificial y el conflicto con los derechos de autor

Fuente: Huawei (s.f.)Figura 14: La inteligencia artificial y el conflicto con los derechos de autor

Fuente: Huawei (s.f.)

-

1.4.2.4 Autoría del contenido generado con inteligencia artificial

Los avances en el campo creativo de la inteligencia artificial le permiten crear poemas, fotografías, música e incluso obras de arte basadas en las técnicas de pintores famosos. Al tratar con obras artísticas, musicales o literarias, los algoritmos de aprendizaje automático aprenden a partir de la información proporcionada por los programadores. Ellos ingresan los datos y definen algunos parámetros para generar una nueva obra, pero es la inteligencia artificial quien domina el proceso creativo, una habilidad que era exclusiva de los seres humanos. Tradicionalmente, lo generado por una computadora no tiene derechos de autor.

Figura 15: Redefiniendo la creatividad y autoría: inteligencia artificial generativa en la encrucijada de los derechos de autor

Fuente: González (2023)Figura 15: Redefiniendo la creatividad y autoría: inteligencia artificial generativa en la encrucijada de los derechos de autor

Fuente: González (2023)

1.4.2.5 Afectación de los derechos de autor en las obras creadas con IA

Desde un punto de vista comercial, si las obras generadas por IA se consideran libres de derechos, esto podría interpretarse como que todo lo que se genere con inteligencia artificial es de uso público y puede ser utilizado por todos según convenga. Hacer esto representa una pérdida para la empresa o equipo de trabajo que ha invertido tiempo, recursos y dinero en la creación de las obras, ya que no podrán monetizarlas. También puede desincentivar la inversión en tecnologías de IA para la creación de contenido.

Por otra parte, si se otorgan los derechos de autor para obras de IA, surge el dilema de quién es el titular: ¿es el programador?, ¿el experto en datos?, ¿el inversionista? o ¿la empresa que permitió el desarrollo? Se requieren más legislaciones que puedan abordar todas estas inquietudes y que traten de abarcar los avances de la IA en la generación de contenido.

Figura 16: Inteligencia Artificial (Licencia Creative Commons) Figura 16: Inteligencia Artificial (Licencia Creative Commons)

1.4.2.6 ¿Puedo citar lo que crea la inteligencia artificial?

Para contestar esta pregunta, toma en cuenta lo siguiente:

- Como se ha mencionado anteriormente, en algunos países no se pueden acreditar los derechos de autor de algo que no fue creado por un ser humano. En Ecuador, aún no tenemos una legislación en este aspecto.

- Además, el contenido que genera la inteligencia artificial no es reproducible (la misma consulta produce respuestas diferentes cada vez que se ejecuta).

- La IA no incluye las fuentes que utiliza en la elaboración de las respuestas y no puede asumir ninguna responsabilidad sobre el contenido entregado.

Como conclusión, incluir contenidos generados por IA en nuestros trabajos académicos o profesionales requiere un riguroso análisis para evaluar la precisión y veracidad de la información entregada, sobre todo para evitar sesgos e información falsa.

Si aún deseas citar el contenido creado con IA, lee con detalle lo que recomienda la Universidad Politécnica de Valencia en su artículo: Cómo citar inteligencia artificial (IA).

Profundiza más

Este recurso te ayudará a visualizar cómo se aplica la Búsqueda y análisis de información con asistentes de inteligencia artificial, ética en su uso y derechos de autor. ¡Accede aquí!

Profundiza más

Este recurso te ayudará a visualizar cómo se aplica el Uso ético de la inteligencia artificial ¡Accede aquí!

Profundiza más

Este recurso te ayudará a visualizar cómo se aplica la Inteligencia artificial y derechos de autor ¡Accede aquí!

-

-

-

Hacer un envío

-

-

-

-

Introducción

El pensamiento lógico y abstracto son habilidades clave para analizar y comprender la realidad. La lógica nos permite evaluar argumentos y deducir conclusiones válidas a partir de premisas, facilitando la resolución de problemas cotidianos. Por ejemplo, al afirmar que "Todos los humanos son mortales" y "Sócrates es humano", concluimos lógicamente que "Sócrates es mortal".

El pensamiento abstracto, en cambio, nos ayuda a anticipar escenarios y ver relaciones entre elementos a través de la imaginación. En programación y tecnología, esta habilidad es fundamental para entender y resolver problemas complejos, permitiendo conectar ideas de manera creativa y estructurada. Ambos tipos de pensamiento son esenciales para abordar desafíos en distintos contextos.

-

¿Qué es la lógica?

Figura 1: Pensamiento lógico (Licencia Creative Commons) Figura 1: Pensamiento lógico (Licencia Creative Commons)

Ejemplos Argumento deductivo

- Ejemplo 1:

- Premisa 1: Todos los humanos son mortales.

- Premisa 2: Sócrates es humano.

- Conclusión: Sócrates es mortal.

Figura 2: Imagen de Sócrates (Licencia Creative Commons) Figura 2: Imagen de Sócrates (Licencia Creative Commons)

- Ejemplo 2:

- Premisa 1: Todos los mamíferos cuidan a sus crías.

- Premisa 2: El perro es un mamífero.

- Conclusión: por lo tanto, el perro cuida a sus crías.

Figura 3: Mamífero (Licencia Creative Commons) Figura 3: Mamífero (Licencia Creative Commons)

Ejemplos Argumento inductivo

- Ejemplo 3:

- Premisa 1: El sol ha salido todos los días hasta ahora.

- Conclusión: El sol saldrá mañana.

Figura 4: Sol (Licencia Creative Commons) Figura 4: Sol (Licencia Creative Commons)

- Ejemplo 4:

- Premisa 1: Los planetas tienen masa y tienen fuerza gravitacional.

- Premisa 2: Los satélites tienen masa y tienen fuerza gravitacional.

- Conclusión: Por lo tanto, todos los cuerpos del espacio que tienen masa tienen fuerza gravitacional.

Figura 5: Satélite (Licencia Creative Commons) Figura 5: Satélite (Licencia Creative Commons)

-

¿Qué es el Pensamiento Lógico?

El pensamiento lógico es la capacidad del ser humano para entender todo lo que nos rodea y las relaciones o diferencias que existen entre las acciones, los objetos o los hechos observables a través del análisis, la comparación, la abstracción y la imaginación. Es un modo de pensamiento que relaciona ideas, hechos, acciones o cosas de forma congruente.

Los tipos de pensamiento lógico son:

- Matemático

- Computacional

- Filosófico

- Deductivo

- Argumentativo

Figura 6: Pensamiento (Licencia Creative Commons) Figura 6: Pensamiento (Licencia Creative Commons)

Características del Pensamiento Lógico

- Es deductivo.

- Es analítico, ya que segmenta toda la información disponible y lleva a cabo el razonamiento.

- Permite la organización de los pensamientos.

- Es racional y no fantasioso ni imaginativo.

- Es preciso y exacto.

- Se desarrolla de forma lineal, es decir, paso a paso hasta alcanzar una conclusión.

El pensamiento lógico funciona como una herramienta que permite encontrar soluciones a los problemas de la vida cotidiana.

Ejemplos de Pensamiento Lógico

Para armar el cubo Rubik, es necesario utilizar el pensamiento lógico, ya que cada movimiento debe estar premeditado y ejecutado en relación con los movimientos posteriores.

En el ajedrez, para formular una estrategia, es fundamental utilizar el pensamiento lógico, pues se debe tener en cuenta cómo actuará el oponente en relación con cada jugada.

Figura 7: Cubo Rubik (Licencia Creative Commons) Figura 7: Cubo Rubik (Licencia Creative Commons)

Importancia del Pensamiento Lógico

El pensamiento lógico es de vital importancia porque según Saldarriaga-Zambrano et al. (2016), desarrollar el pensamiento lógico en las personas es fundamental, ya que “…garantiza una mayor eficiencia y eficacia en la realización de las tareas y/o actividades que le competen a cada individuo dentro de la sociedad.”

Por otro lado, al desarrollar el pensamiento lógico, se obtienen beneficios como:

- Mejora la habilidad para solucionar problemas.

- Permite anticiparse a ciertas situaciones.

- Promueve el pensamiento crítico y la búsqueda de información.

- Fortalece la memoria.

- Genera confianza en nuestros razonamientos.

Figura 8: Pensamiento lógico en la ciencia (Licencia Creative Commons) Figura 8: Pensamiento lógico en la ciencia (Licencia Creative Commons)

-

¿Qué es el Pensamiento Abstracto?

- Es la capacidad de captar lo esencial de las cosas y sus propiedades comunes, lo que permite evaluar situaciones y tomar decisiones que ayudan a planificar el futuro.

- Se refiere a la disposición de las personas para crear ideas originales o plantear situaciones que nos ayuden a anticiparnos a posibles escenarios.

- Es eficaz para encontrar relaciones entre distintas situaciones o elementos.

- Implica la capacidad de observar las relaciones ocultas entre elementos, siendo la base del pensamiento científico.

Características del Pensamiento Abstracto

- Analiza elementos intangibles que no están físicamente presentes.

- Construye hipótesis que no requieren comprobación empírica.

- Se apoya en la imaginación, la creatividad y el pensamiento divergente.

Figura 9: Pensamiento abstracto

Fuente: Qué es (2023)Figura 9: Pensamiento abstracto

Fuente: Qué es (2023)

Ejemplos del Pensamiento Abstracto

- Un músico puede escoger la mejor nota para terminar una sinfonía.

Figura 10: Músico (Licencia Creative Commons) Figura 10: Músico (Licencia Creative Commons)

- Un pintor puede elegir los mejores colores para su cuadro.

Figura 11: Un pintor (Licencia Creative Commons) Figura 11: Un pintor (Licencia Creative Commons)

Cuando quedamos con una persona para salir a dar un paseo o para ir a cenar, y de pronto no llega al punto de encuentro, nuestra mente rápidamente es capaz de crear varias hipótesis sobre lo que pudo haber sucedido y que explican por qué la persona ha faltado a la cita.

Figura 12: Persona sentada(Licencia Creative Commons) Figura 12: Persona sentada(Licencia Creative Commons)

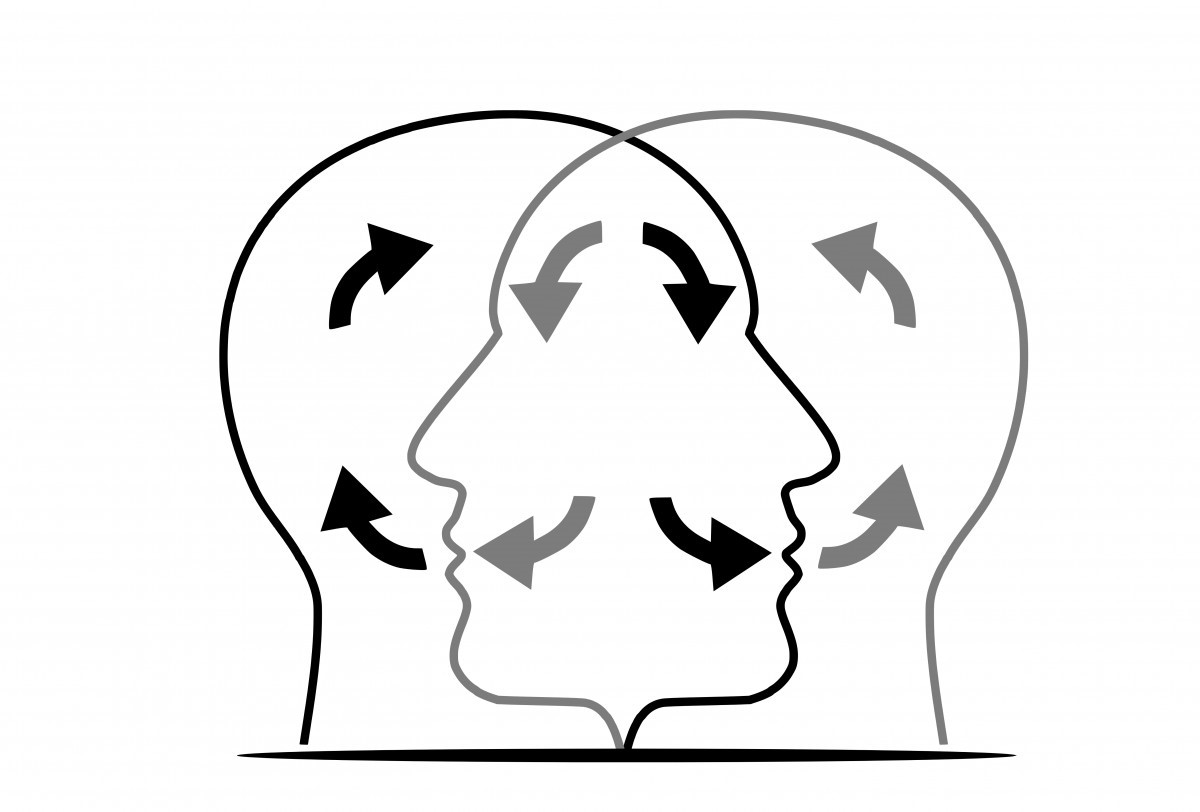

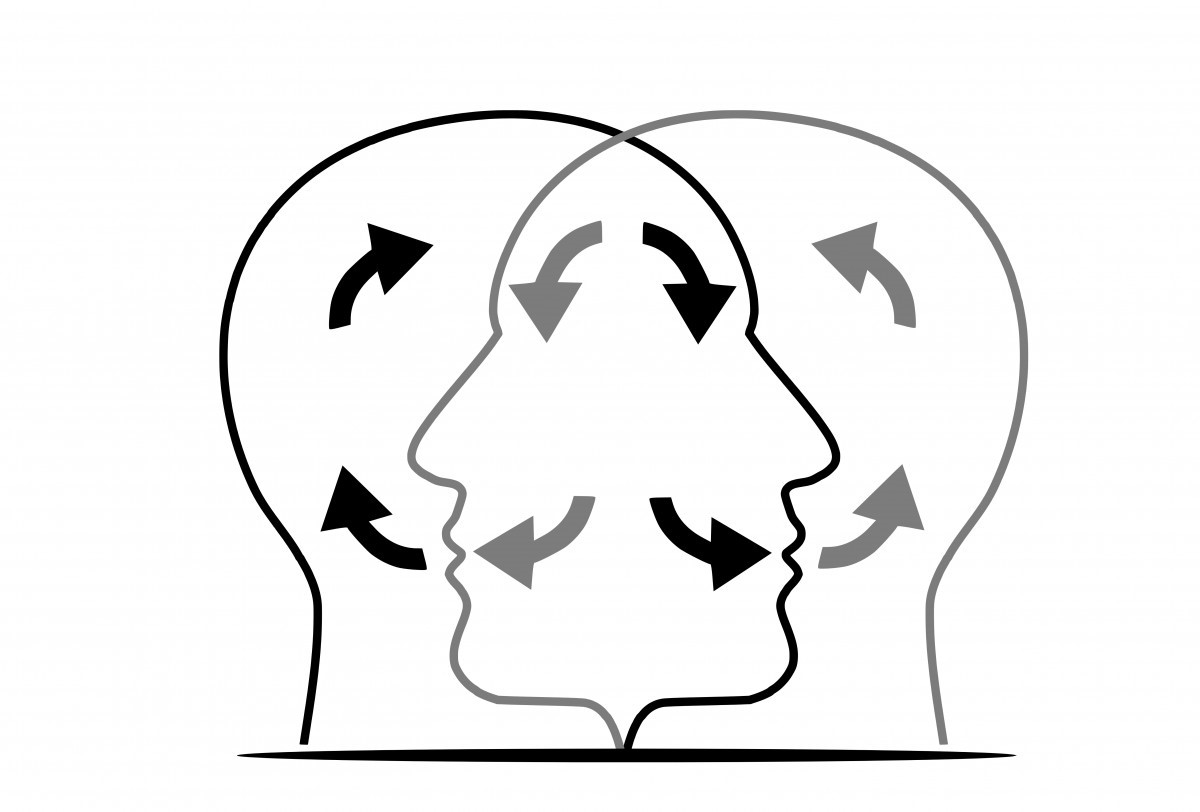

Cuando una persona tiene un problema con otro individuo que provoca la fractura de su relación personal, comienza a buscar las causas de dicho inconveniente a través del razonamiento abstracto. Identifica estas causas y las analiza con el fin de no cometer los mismos errores en el futuro.

Figura 13: Grupo de personas (Licencia Creative Commons) Figura 13: Grupo de personas (Licencia Creative Commons)

Entorno digital y pensamiento abstracto

De acuerdo con Flores (2011), “el pensamiento abstracto es fundamental en la informática y la tecnología para comprender el núcleo del problema de los computadores. Pensar en abstracto es una heurística interesante de propósito general que puede ayudar a enfrentar la solución de un problema.” Por otra parte, Fonden (2020) señala la importancia del pensamiento abstracto en la enseñanza de la programación: “el aprendizaje de la programación, una tarea compleja y desafiante en la que se escriben instrucciones que un ordenador debe ejecutar para resolver un problema, propicia, entre otras cosas, el desarrollo del pensamiento lógico y abstracto.” En el entorno digital actual, aprender a comprender el fascinante lenguaje informático implica entender abstracciones semánticas.

Figura 14: Entorno digital y abstracción (Licencia Creative Commons) Figura 14: Entorno digital y abstracción (Licencia Creative Commons)

Aprende más

Este recurso te ayudará a visualizar cómo se aplica la Lógica ¡Accede aquí!

Aprende más

Este recurso te ayudará a visualizar cómo se aplica el Pensamiento lógico ¡Accede aquí!

Aprende más

Para conocer más sobre el Pensamiento abstracto se puede ver la siguiente presentación ¡Accede aquí!

Profundiza más

Este recurso te probara mediante una autoevaluación tus conocimientos sobre el Pensamiento. ¡Accede aquí!

-

-

-

-

-

Introducción

El pensamiento computacional es una metodología para resolver problemas descomponiéndolos en partes manejables y abstractas. A través de etapas como la descomposición, abstracción, reconocimiento de patrones y diseño de algoritmos, permite crear soluciones organizadas y efectivas. Estas habilidades son esenciales en programación y ayudan a aplicar soluciones en diversas áreas mediante el análisis y simplificación de problemas

-

¿Qué es el Pensamiento Computacional?

Consiste en resolver problemas cotidianos utilizando los conceptos fundamentales de la programación, cuyas soluciones pueden representarse mediante pasos o instrucciones.

Figura 1: Pensamiento computacional

Fuente: Del Angel (2023)Figura 1: Pensamiento computacional

Fuente: Del Angel (2023)

Etapas del pensamiento computacional

A continuación, las etapas:

- Descomposición: permite dividir un problema en subproblemas más pequeños y manejables, cuyas soluciones combinadas contribuirán a la solución final del problema original.

- Abstracción: permite centrarse en las características más importantes del problema, captando su esencia. Esto se logra al invisibilizar las características no fundamentales y destacar, a su vez, los rasgos más relevantes, desarrollando así una representación simplificada del problema.

- Reconocimiento de patrones: permite buscar similitudes entre los distintos subproblemas dentro de una misma situación, facilitando la búsqueda de soluciones.

- Diseño de algoritmos: permite la creación de un programa ejecutable que resuelva el problema. Este programa debe ser evaluado en cuanto a su efectividad y ausencia de errores.

Figura 2: Fases pensamiento computacional

Fuente: Batistelli (2022)Figura 2: Fases pensamiento computacional

Fuente: Batistelli (2022)

Descomposición

Es el proceso de dividir un problema en partes más pequeñas o sencillas. Descomponer un problema facilita su resolución al reducir su complejidad. En esencia, toda descomposición implica:

- Identificar las partes de algo.

- Dividir algo en partes más pequeñas.

Ejemplo:

Preparar la fiesta de graduación de los estudiantes de la PUCE.

Dividimos el evento en tareas más pequeñas:

- Armado del programa de actividades.

- Difusión del evento.

- Preparación.

- Ensayo de actividades artísticas.

- Preparación del servicio de aperitivos y bebidas.

- Preparación del sitio logístico.

Figura 3: Descomposición

Fuente: Uscudum (s. f.)Figura 3: Descomposición

Fuente: Uscudum (s. f.)

Abstracción

Un proceso de abstracción permite definir la esencia de algo. Se basa en identificar lo que es importante sin preocuparse por los detalles. Como resultado de la abstracción, podemos determinar los aspectos más relevantes de un problema y elaborar una representación simplificada del mismo. Se utiliza para mostrar, mediante ejemplos simples, el estudio y la comprensión de sistemas complejos.

Ejemplos:

- En música, los pentagramas son soportes de escritura de piezas musicales y pueden entenderse como abstracciones que representan sonidos en el tiempo.

- En una agenda, se utiliza la abstracción para representar una semana en términos de días y horas, lo que la convierte en un objeto útil para organizar el tiempo personal.

Figura 4: Pentagrama (Licencia Creative Commons) Figura 4: Pentagrama (Licencia Creative Commons)

-

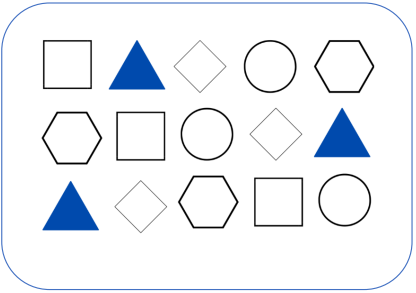

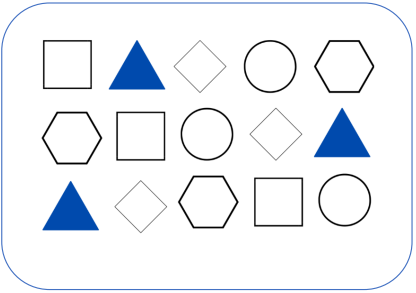

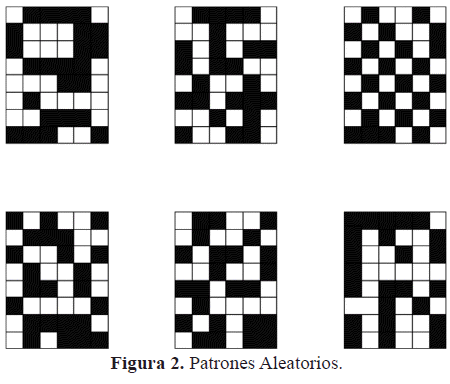

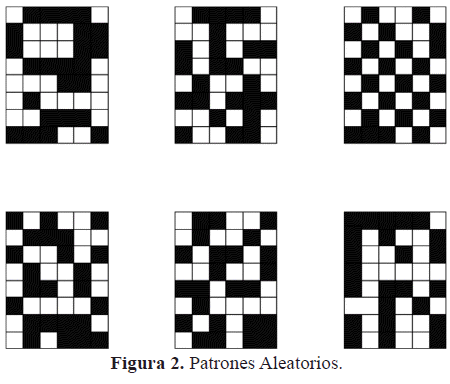

2.3 Reconocimiento de patrones

En el reconocimiento de patrones, el objetivo es encontrar similitudes entre los distintos subproblemas dentro de una misma situación. De esta manera, se utiliza el reconocimiento de problemas similares que han sido resueltos con anterioridad y se aplica directamente (generalización). Cuantos más patrones se reconozcan, más fácil y rápido será el desarrollo de un proyecto. La generalización es una tarea relacionada con la identificación de patrones, semejanzas y conexiones, que permite explotar las características encontradas.

Figura 5: Patrones (Licencia Creative Commons) Figura 5: Patrones (Licencia Creative Commons)

Funcionamiento del reconocimiento de patrones

Con el reconocimiento de patrones se busca crear reglas y resolver problemas más generales. A continuación, te indicamos los pasos a seguir:

- Recopilar datos.

- Organizar los datos.

- Analizar los datos para detectar patrones y tendencias.

- Usar los patrones identificados.

El reconocimiento de patrones no solo se utiliza en áreas de la computación; también puede aplicarse en matemáticas, medicina y otras disciplinas.

Figura 6:Reconocimiento de patrones (Licencia Creative Commons) Figura 6:Reconocimiento de patrones (Licencia Creative Commons)

Ejemplo de reconocimiento de patrones

Una persona está a cargo de un campo con animales, y hay comida suficiente y especial para cada uno. Las instrucciones para que un operario alimente a los animales son las siguientes:

- Para alimentar al perro, poner la comida del perro en el plato del perro.

- Para alimentar al pollo, poner la comida del pollo en el plato del pollo.

- Para alimentar al conejo, poner la comida del conejo en el plato del conejo.

¿Qué patrón se puede visualizar? (un proceso de generalización): Para alimentar al [animal]

, poner la comida del [animal] en el plato del [animal] (Bordignon & Adrián, 2020). Diseño de algoritmos

Su objetivo es crear un conjunto de instrucciones lógicas y precisas que nos permitan resolver el problema de manera eficiente y efectiva. Los pasos de esta etapa son los siguientes:

- Definir el problema específico y los resultados deseados.

- Identificar los datos necesarios para resolver el problema.

- Determinar el orden de los pasos necesarios para llegar al resultado deseado.

- Diseñar el algoritmo paso a paso.

A continuación, veremos algunos ejemplos de algoritmos:

Figura 7: Diseño de algoritmo Figura 7: Diseño de algoritmo

Diseño de algoritmo – basado en texto

Problema:

Preparar una sopa instantánea en el microondas.

Planteamiento de la solución:

- Iniciar algoritmo.

- Destapar el envase de sopa.

- Agregar una taza de agua al envase de sopa.

- Introducir el envase en el horno microondas.

- Programar el horno microondas por 3 minutos.

- Fin del algoritmo.

Figura 8: Sopa instantánea (Licencia Creative Commons) Figura 8: Sopa instantánea (Licencia Creative Commons)

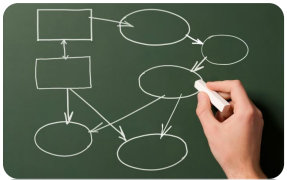

Diseño de algoritmo – usando un diagrama de flujo

Problema:

Encender una lámpara de velador.

La imagen muestra un diagrama con el algoritmo de solución para encender una lámpara.

- Identificamos cuál es el problema: la lámpara no funciona.

- Realizamos una comprobación: ¿Está enchufada?

- Si lo está, continuamos a la siguiente comprobación.

- Si no lo está, hay que enchufarla.

- Otra comprobación: ¿El foco está quemado?

- Si está quemado, reemplazar el foco por uno nuevo.

- Si no está quemado, hay que comprar una nueva lámpara.

Estos diagramas se conocen como "diagramas de flujo" y se explicarán más adelante en el apartado de Pseudocódigo y flujogramas.

Figura 9: Flujograma (Licencia Creative Commons) Figura 9: Flujograma (Licencia Creative Commons)

-

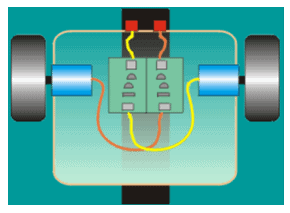

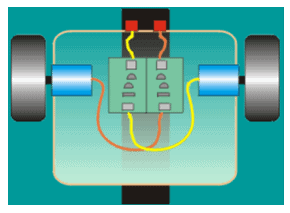

Ejemplo práctico: Hacer caminar a un robot

Una vez que hemos aprendido los conceptos principales sobre las fases del pensamiento computacional, vamos a ver un ejemplo práctico.

Problema: Se requiere que un robot camine siguiendo un camino.

Descomponer

¡Manos a la obra! Usando las cuatro fases del pensamiento computacional, comenzamos por descomponer./

La construcción del robot se dividirá en lo siguiente:

- Identificar los materiales necesarios para construir el robot.

- Diseñar y planificar el modelo del robot.

- Armar el cuerpo del robot y sus piezas individuales, como ruedas, motores, sensores, etc.

- Probar el robot para asegurarse de que todo funcione correctamente.

La programación del robot se dividirá así:

- Instalación o verificación de sensores en la parte inferior para que el robot sea capaz de seguir la línea negra.

- Programación del robot mediante la escritura de código que le permita leer la información de los sensores y determinar la dirección en la que debe moverse para seguir la línea negra.

Figura 10: Legos Motor y piezas (Licencia Creative Commons) Figura 10: Legos Motor y piezas (Licencia Creative Commons)

Abstracción

Una vez que hemos dividido el problema en tareas más pequeñas, pasamos a la abstracción. En esta etapa, nos enfocamos en lo más importante: identificar qué tipo de sensores necesita el robot para detectar la línea negra y cuál será la programación para mover el robot según los datos que envíen los sensores. Los detalles del robot, como el tamaño, la forma o la velocidad a la que se moverá, se ignoran por el momento.

Figura 11: Sensores de un robot

Fuente: TecnoSalva (2020)Figura 11: Sensores de un robot

Fuente: TecnoSalva (2020)

Reconocimiento de patrones

Continuamos con esta fase del reconocimiento de patrones: ¡los detalles cuentan! Supongamos que el robot está construido y programado, pero no sigue la línea negra. Para resolver este problema, necesitamos recopilar datos como la forma y el color de la línea negra, la dirección en la que se dibuja la línea, la luz ambiental y otros factores que puedan influir en el reconocimiento por parte de los sensores.

Se organizan los datos y se procede a buscar patrones entre el comportamiento del robot y los datos recogidos. Por ejemplo, podemos entender que el robot no detecta la línea negra cuando hay poca iluminación. Una vez que se ha identificado el patrón, podemos ajustar la luz para lograr que el robot se mueva.

Figura 11: Reconocimiento de patrones

Fuente: Jiménez (s. f.)Diseño del algoritmo

Finalmente, llegamos a la cuarta fase, donde se crea el algoritmo y se programa. El algoritmo debería contemplar:

- Iniciar los sensores y asegurarse de que estén funcionando correctamente.

- Detectar la línea negra utilizando los sensores.

- Ajustar la dirección del robot en función de la posición detectada de la línea negra.

- Mover el robot en la dirección adecuada y ajustar la velocidad según sea necesario.

- Repetir el proceso hasta que el robot llegue al final de la línea negra.

Figura 12: Robot seguidor de líneas

Fuente: TecnoSalva (2020)Figura 12: Robot seguidor de líneas

Fuente: TecnoSalva (2020)

Actitudes del pensador computacional

Las siguientes son las actitudes que hacen a una persona resolutiva en el campo del pensamiento computacional:

- Ser persistente: Es tener la voluntad de continuar sin detenerse en la consecución de una tarea. La persistencia va de la mano de la tolerancia, seguir intentando a pesar de los eventuales fracasos y aprender de cada uno de ellos.

- Dar valor agregado a las cosas: Involucra probar nuevas ideas y técnicas de solución para encontrar formas originales que enriquezcan el trabajo, sin conformarse con el mínimo esfuerzo.

- Evaluar el trabajo realizado: Siempre se puede mejorar. Evalúa tu trabajo para identificar los puntos débiles y busca nuevas y mejores soluciones.

Aprende más

Mira el video de actitudes de un pensador computacional aquí ¡Accede aquí!

Profundiza más

Este recurso te ayudará a visualizar cómo se aplica Evaluación de la solución ¡Accede aquí!

Profundiza más

Este recurso te probara mediante una autoevaluación tus conocimientos sobre Autoevaluación - Sincronización - Paralelismo. ¡Accede aquí!

-

-

-

-

-

Introducción

La detección y corrección de errores en el desarrollo de software son procesos fundamentales para asegurar la calidad y funcionalidad de un programa. Durante la fase de evaluación, se verifica que la solución cumple con los requisitos de diseño y que funciona sin problemas. En programación, se presentan tres tipos principales de errores: de sintaxis, de ejecución y de lógica. Cada uno tiene características particulares y requiere de técnicas específicas para su identificación y resolución, lo cual implica un análisis sistemático y detallado.

La depuración o "debugging" es el proceso mediante el cual se localizan y corrigen estos errores. Es esencial comprender tanto el problema como el algoritmo de la solución, así como la sintaxis del lenguaje de programación utilizado. La perseverancia y la reflexión son cualidades claves para enfrentar este proceso, ya que los errores no solo se ven como obstáculos, sino como oportunidades de aprendizaje que impulsan la mejora continua del software.

-

Detección de errores, eficiencia y perseverancia

Una vez que se ha diseñado una solución, es necesario asegurarse de que sea adecuada para su propósito. La evaluación es el proceso que se aplica a una respuesta para verificar que cumple con los requerimientos de diseño y que, además, funciona correctamente, sin errores. Cuando se trabaja con programas de computadora, la evaluación es una tarea sistemática y rigurosa, ya que se juzga su efectividad y eficiencia.

Detección de errores

Los errores son inevitables en la vida y también al desarrollar un programa computacional. La estrategia más eficaz para prevenirlos es aprovechar al máximo los recursos que nos brindan las técnicas informáticas para alcanzar el objetivo trazado. El éxito en la consecución de los objetivos se basa en la constancia, la reflexividad y la paciencia. La motivación es la clave que abre la puerta de la perseverancia, y para ello, el error debe convertirse en nuestro mayor aliado.

Figura 1: Evaluación de soluciones

Fuente: Elena (2023)Figura 1: Evaluación de soluciones

Fuente: Elena (2023)

Depuración o Debugging

La depuración es el proceso de búsqueda y corrección de errores en un programa. En inglés, a los errores de un programa se les llama “bugs”, y de ahí surge el término “debugging”. Para depurar un programa se requiere:

- Entender el problema y el algoritmo de la solución.

- Conocer la sintaxis del lenguaje de programación en el que fue creado el programa.

En programación existen tres tipos de errores:

- Errores de sintaxis.

- Errores de ejecución.

- Errores de lógica.

Figura 2: Detección de errores

Fuente: Invarato (2017)Figura 2: Detección de errores

Fuente: Invarato (2017)

Figura 3:Debugging (Licencia Creative Commons) Figura 3:Debugging (Licencia Creative Commons)

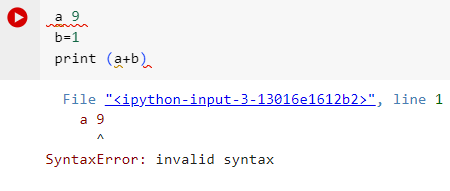

Errores de Sintaxis

- Suceden cuando una instrucción o palabra reservada del lenguaje de programación está mal escrita.

- Por lo general, son fáciles de detectar porque el mismo programa nos indica dónde está el error.

En el ejemplo, podemos ver cómo el programa (Python) nos subraya en color rojo dónde se encuentra el error. Al ejecutar el programa, no se puede realizar la suma y se indica el tipo de error.

Figura 4: Captura de un error de Sintaxis Figura 4: Captura de un error de Sintaxis

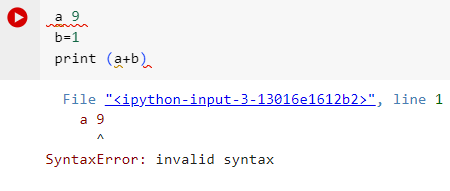

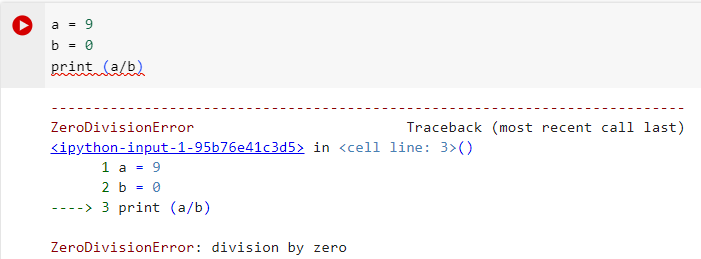

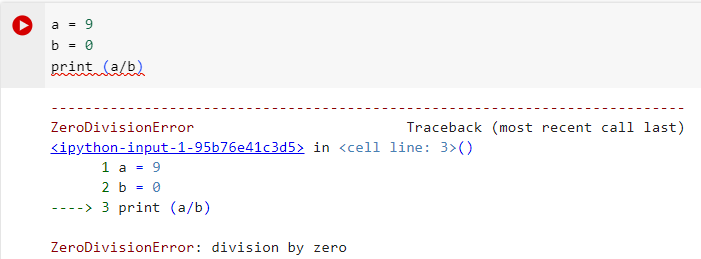

Errores de Ejecución

Ocurren cuando la ejecución del programa se interrumpe debido a una operación que es imposible de realizar. En el ejemplo, se intenta realizar una división por cero, lo cual no es posible. Al ejecutar el programa, se interrumpe en la línea de la división y luego se envía un mensaje de error.

Figura 5: Captura de un error de Ejecución Figura 5: Captura de un error de Ejecución

Errores de Lógica

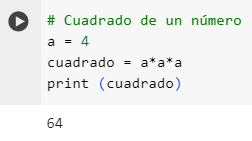

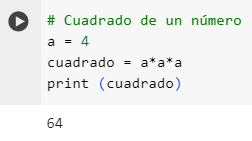

Ocurren cuando, al finalizar la ejecución del programa, el resultado no es correcto o no se realiza lo planificado. Estos errores son más difíciles de detectar porque el programa funciona sin errores de sintaxis ni de ejecución, pero la lógica o el razonamiento utilizado es erróneo. En el ejemplo, se solicita obtener el cuadrado de un número; el programa se ejecuta sin problemas, pero el resultado es incorrecto. El razonamiento aplicado multiplica el número tres veces, lo que nos da el cubo en lugar del cuadrado.

Figura 6: Captura de un error de lógica Figura 6: Captura de un error de lógica

-

Paralelismo y sincronización mediante eventos

¿Qué es un Evento?

Un evento es una acción que provoca que suceda otra. Es un componente esencial de los medios interactivos.

Ejemplo: En tu computadora, al hacer clic en cualquiera de los programas de Office, se te permite abrirlo.

Figura 7: Evento (Licencia Creative Commons) Figura 7: Evento (Licencia Creative Commons)

Más ejemplos de eventos

Evento: Abro una cerradura → Resultado: se abre la puerta.

Evento: presiono el freno → Resultado: el auto desacelera.

Figura 8: Evento de abrir cerradura (Licencia Creative Commons) Figura 8: Evento de abrir cerradura (Licencia Creative Commons)

Figura 9: Evento presionar freno del coche (Licencia Creative Commons) Figura 9: Evento presionar freno del coche (Licencia Creative Commons)

¿Qué es Sincronizar?

Mira dos definiciones:

- Según la RAE: “Hacer que coincidan en el tiempo dos o más movimientos o fenómenos.”

- En informática: Hacer que coincidan dos o más acciones en el mismo tiempo o que se organicen según un determinado orden.

Ejemplo: Sincronizar los archivos de tu computadora con tu OneDrive en la nube.

Figura 10: Sincronización en OneDrive

Fuente: Pomeyrol (2019)Figura 10: Sincronización en OneDrive

Fuente: Pomeyrol (2019)

Otros ejemplos de sincronizar

Sincronizar tu reloj inteligente con tu teléfono celular.

Figura 11: Sincronizar reloj a smartphone

Fuente: Martínez (2015)Figura 11: Sincronizar reloj a smartphone

Fuente: Martínez (2015)

Sincronizar el audio de una película con los subtítulos.

Figura 12: Sincronizar reloj a smartphone

Fuente: Hernández (2023)Figura 12: Sincronizar reloj a smartphone

Fuente: Hernández (2023)

-

¿Qué es Paralelismo?

El paralelismo se define como la capacidad de los artefactos programables para realizar tareas o acciones de manera simultánea (Brenan y Resnik, 2012).

- En el pensamiento computacional, el paralelismo se refiere a la posibilidad de que varios eventos ocurran al mismo tiempo.

- En muchas situaciones, es necesario que varias acciones sean concurrentes.

- Para el programador, es una competencia básica en la elaboración de programas, la cual además presenta un nivel de dificultad mayor, relacionado, por ejemplo, con la identificación de patrones.

Figura 13: Escribir un mensaje de texto mientras está en una videollamada (Licencia Creative Commons) Figura 13: Escribir un mensaje de texto mientras está en una videollamada (Licencia Creative Commons)

Ejemplo de paralelismo

En un concurso de baile:

- Suena la música./

- Las parejas bailan.

- Los jurados califican.

Es un conjunto de instrucciones que ocurren de manera concurrente en el tiempo.

Figura 14: Concurso de baile (Licencia Creative Commons) Figura 14: Concurso de baile (Licencia Creative Commons)

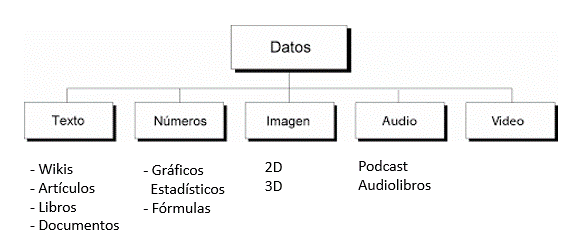

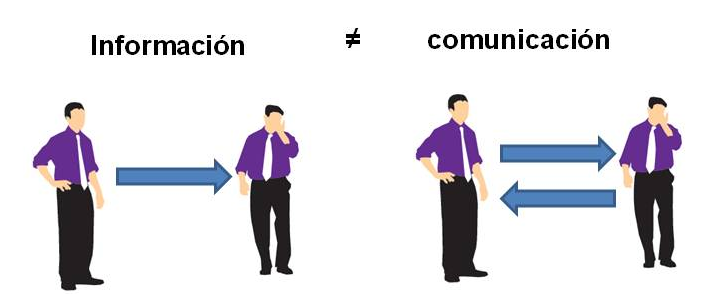

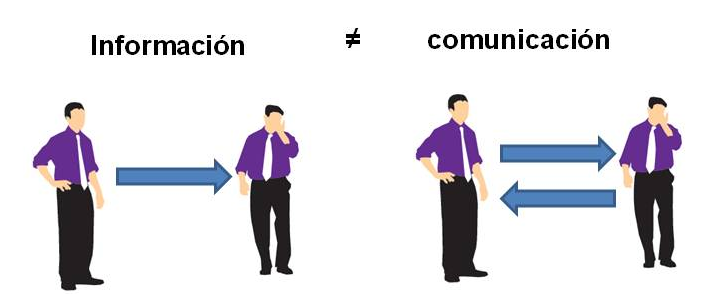

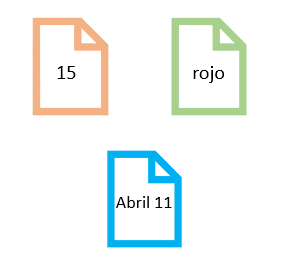

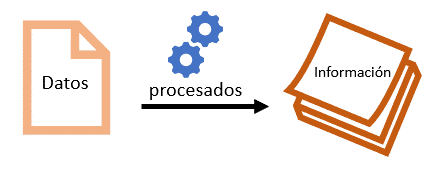

3.3 Comunicación y representación de la información

Representación de la información

- Es el proceso mediante el cual se pueden mostrar datos de manera abstracta, como, por ejemplo, modelos, maquetas, infografías y simulaciones, entre otros.

- Para la resolución de problemas, es importante la capacidad de pensar en términos abstractos y la elección de buenas representaciones.

Figura 15: Términos Abstractos (Licencia Creative Commons) Figura 15: Términos Abstractos (Licencia Creative Commons)

Abstracción para tener buenas representaciones

Es necesario identificar lo que es importante en algo; de este modo, se puede gestionar la complejidad de un problema. Todo proceso de abstracción da como resultado la construcción de una vista simplificada, que representa la idea principal de algo.

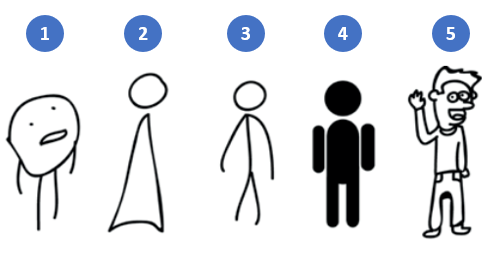

Representando a un ser humano

- El dibujo clásico de un niño.

- El bosquejo utilizado en planos de arquitectura que muestra las dimensiones en relación con una persona.

- Un dibujo típico que se observa en muchos esquemas.

- La silueta de un hombre que a menudo se utiliza en señalética.

- Una caricatura que tiene más detalles para comunicar mejor los sentimientos de los personajes.

Figura 16: Diferentes representaciones de un ser humano

Fuente: Adaptado de Bordignon F y Iglesias A. (2020)Figura 16: Diferentes representaciones de un ser humano

Fuente: Adaptado de Bordignon F y Iglesias A. (2020)

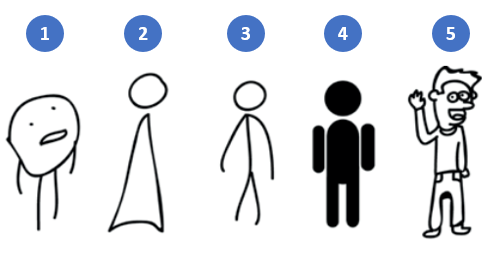

Diferentes formas de representación

Es necesario tener en cuenta que las distintas representaciones de un mismo problema pueden facilitar o complicar las cosas. La representación de la información ayuda a estructurar los datos requeridos de la manera más eficiente posible.

Puntos a considerar para representar información:

- Usar una buena expresión oral y escrita.

- Crear contenidos claros.

- Ser incremental e iterativo.

- Revisar la información las veces que sean necesarias.

- Comunicar los resultados.

Figura 17: Manejo de la información

Fuente: Logicalis (s. f.)Figura 17: Manejo de la información

Fuente: Logicalis (s. f.)

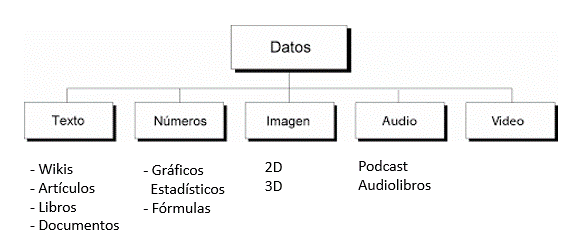

Ejemplos