-

Introducción

En el mundo digital actual, proteger nuestra privacidad y datos personales es crucial para garantizar una participación segura en línea. Adoptar buenas prácticas, como crear contraseñas seguras, verificar sitios web y configurar adecuadamente nuestras redes sociales, es fundamental para evitar riesgos. La protección de datos no solo es responsabilidad personal, sino también de las organizaciones que deben cumplir con normativas legales como la Ley de Protección de Datos Personales en Ecuador.

-

1.1. Buenas prácticas para el manejo de la privacidad, identidad o huella digital y protección de datos personales.

Hemos visto los conceptos básicos sobre imagen y huella digital, y conoces la importancia de la protección de datos personales. A continuación, se presentan ocho buenas prácticas para gestionar y proteger tu información. ¡Ponlas en práctica para crear hábitos de seguridad!

Figura 1 Seguridad Datos personales Figura 1 Seguridad Datos personales

1.1.1 Crea contraseñas seguras

Una contraseña segura te ayuda a proteger tu información personal y evita que otras personas puedan acceder a tus correos electrónicos, cuentas bancarias, redes sociales o archivos. Las mejores contraseñas son aquellas que son difíciles de adivinar y que tardan tiempo en ser descifradas.

Figura 2 Contraseñas seguras Figura 2 Contraseñas seguras

Sigue estos consejos para tus contraseñas:

- Utiliza un mínimo de 12 caracteres, combinando números, símbolos (caracteres ASCII estándar), letras mayúsculas y minúsculas.

- Toma como base una frase, la letra de una canción, un poema o algo que te guste para crear tu contraseña. Ejemplo: L4v!d4E$Un4Av3ntur4 (La vida es una aventura).

- Evita usar tu fecha de nacimiento, tu cédula o tu nombre de pila, ya que sería fácil para otra persona adivinar tu contraseña.

- Crea una contraseña distinta para cada aplicación: una para el correo electrónico, otra para el acceso al banco y otra para redes sociales, etc.

- Si te resulta difícil recordar todas tus contraseñas, utiliza un administrador de contraseñas.

- Por ejemplo, el que provee Google: https://support.google.com/accounts/answer/620865.

- Protege tus contraseñas al momento de escribirlas o activa la opción de ocultar cuando estén escritas.

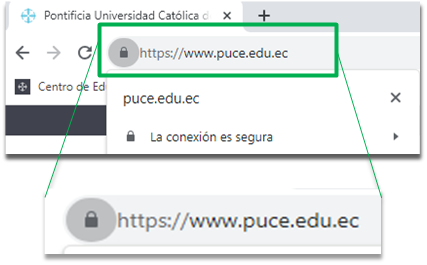

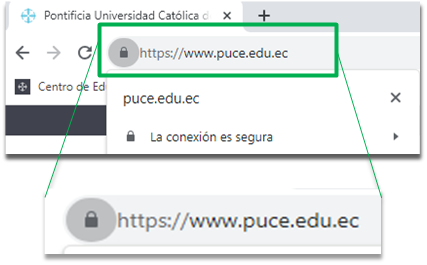

1.1.2. Comprueba si un sitio web es seguro antes de acceder a él

- Mira la URL del sitio web; asegúrate de que tenga el protocolo seguro https.

- Busca que el candado esté cerrado al lado de la dirección URL.

- Observa que la dirección del sitio sea correcta y esté bien escrita. Las páginas fraudulentas pueden tener otra dirección y, además, pueden presentar faltas ortográficas o enlaces vacíos que no llevan a ningún sitio.

- Ten cuidado con las páginas que muestren publicidad agresiva o ventanas emergentes que soliciten claves o datos personales.

- Si desconfías de un sitio web, utiliza un comprobador de seguridad como Google Safe Browsing: https://transparencyreport.google.com/safe-browsing/search.

Figura 3 Como detectar un sitio web seguro. Figura 3 Como detectar un sitio web seguro.

-

1.1.3 Ajusta tu configuración de privacidad en las redes sociales

- Sigue estas recomendaciones para cuidar tu privacidad:

- Lee la política de privacidad para conocer cómo utilizará la empresa la información que recopile sobre ti. Si no te sientes seguro con los términos, no uses la aplicación.

- Utiliza contraseñas seguras.

- Activa la autenticación de dos pasos. Algunas redes sociales, además de solicitar el ingreso de tu contraseña, también piden un código de uso único que se envía a tu correo electrónico o a tu celular.

- Cierra las cuentas que ya no uses y borra tus datos. No basta con solo desactivar tu cuenta; tus datos podrían permanecer en los servidores de la empresa, así que solicita que la red social los elimine.

- Revisa las opciones de privacidad que ofrece cada red social que utilizas.

Figura 4 Redes sociales (Licencia Creative Commons) Figura 4 Redes sociales (Licencia Creative Commons)

1.1.4 Limita la cantidad de datos personales que compartes en Internet

Figura 5 Compartir datos (Licencia Creative Commons) Figura 5 Compartir datos (Licencia Creative Commons)

Publicar lo que hacemos en redes sociales se ha vuelto una práctica cotidiana, especialmente entre los jóvenes, quienes a menudo no son conscientes del riesgo que conlleva. Exponer nuestras vidas en las redes sociales abre la puerta a desconocidos, hackers o delincuentes para acceder a nuestra información personal y utilizarla para delitos informáticos, extorsiones o secuestros.

- Cuida lo que publicas en tus muros; evita compartiz información sensible como ubicaciones, tiquetes de viaje, información bancaria, fotos de menores, y la dirección de tu casa o de tu trabajo.

- Piensa dos veces antes de publicar algo; no lo hagas cuando estés con sentimientos encontrados y evita escribir o decir algo de lo que puedas arrepentirte más tarde.

- Comparte tu información solo con tu grupo íntimo de contactos, así aseguras que no llegue a manos indeseadas.

-

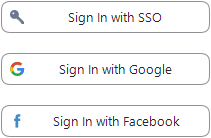

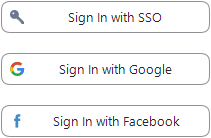

1.1.5 Ten cuidado si utilizas la función Iniciar sesión con Facebook o Google

Figura 6 Inicios de sesión redes (Captura de pantalla) Figura 6 Inicios de sesión redes (Captura de pantalla)

Varios sitios web o aplicaciones han optado por utilizar el inicio de sesión con cuentas de Google, Microsoft, LinkedIn, Facebook u otra red social. Este método de autenticación se conoce como inicio de sesión único (SSO) o inicio de sesión social, y se usa para las cuentas personales en línea.

Cuando se vinculan cuentas, se permite que la información personal se transmita al sitio web. Debido a lo fácil que es configurarlo, se podría estar consintiendo la transferencia de más información de la que se espera.

Si bien Facebook, Google, Microsoft y Apple permiten comprobar todas las conexiones con terceros, revocar el acceso no significa que también se esté revocando el consentimiento de un sitio web para utilizar los datos.

Según Camilo Gutiérrez Amaya, jefe del Laboratorio de Investigación de ESET Latinoamérica, iniciar sesión con tus cuentas sociales puede ahorrar tiempo. Sin embargo, si los sitios web guardan tu información personal, como nombre completo, direcciones, datos bancarios o tarjetas de crédito, lo mejor es optar por crear una cuenta independiente.

Otras recomendaciones para usar el inicio de sesión social son:

- La contraseña nunca se comparte con el sitio web o la aplicación, sino que la identidad se verifica mediante un token de autenticación.

- Protege la contraseña de inicio social, asegurándote de que sea robusta y difícil de hackear.

- Procura que las contraseñas sean distintas entre las diferentes redes sociales.

1.1.6 Configura alertas de Google con tu nombre para supervisar el contenido que has creado.

Figura 7 Seguridad datos (Creative Commons) Figura 7 Seguridad datos (Creative Commons)

Google tiene una herramienta que te permite crear alertas sobre un tema que aparezca en los resultados de su buscador. Te envían correos electrónicos sobre las alertas que hayas creado; estas pueden ser sobre noticias, productos o menciones de tu nombre.

Al crear una alerta para tu nombre, podrás dar seguimiento al contenido que has publicado en Internet y te ayudará a detectar si alguien usa tu nombre de forma inapropiada.

Para crear una alerta, necesitas una cuenta en Google. El siguiente enlace te mostrará los pasos para crear, cambiar o eliminar una alerta: Crear una alerta.

-

1.1.7 Actualiza siempre el software de tus dispositivos.

Figura 8 Actualización software (Creative Commons) Figura 8 Actualización software (Creative Commons)

Las actualizaciones de software son mejoras que crean los desarrolladores de los diferentes programas instalados en tu computador o dispositivo móvil. Estas mejoras se implementan con el objetivo de corregir errores y optimizar las funciones que ya están en funcionamiento. Son gratuitas, fáciles y rápidas de instalar, y normalmente se realizan de forma automática.

La principal razón para actualizar el software es la seguridad, ya que así mantenemos protegidos nuestros datos y los sistemas que usamos a diario.

Un dato curioso: según el blog Idearius, “más del 90% de las actualizaciones de programas y sistemas operativos (como Windows y Android) son para corregir vulnerabilidades de seguridad. Los agujeros en la seguridad son los puntos de entrada más comunes para el malware (acrónimo formado a partir de ‘software malicioso’ en inglés) y los intrusos en los sistemas.

1.1.8 Protección de datos personales en las organizaciones.

La Ley de Protección de Datos en Ecuador entra en vigor dos años a partir de la fecha de su publicación, el 26 de mayo de 2021.

Todas las organizaciones están obligadas a identificar los datos personales que manejan, los soportes donde se encuentran esos datos y a revisar el tratamiento que se les da. Todo esto con el fin de verificar si el tratamiento cumple con lo determinado en la ley.

Cada organización debe adaptar su infraestructura y su giro de negocio al tratamiento de datos, lo que permitirá aplicar la ley de manera adecuada. Además, será necesario evaluar sus procedimientos para implementar los cambios y adaptaciones que sean necesarios.

Profundiza más

Este recurso te ayudará a visualizar cómo se aplica las Buenas prácticas para el manejo de la privacidad. ¡Accede aquí!

-

-